Hallo zusammen,

Beziehungen schaden nur dem, der keine hat. Sagte sich der ehemalige Bundeskanzler von Österreich vermutlich und gründete ein Cybersecurity-Startup mit Milliardenbewertung, hehrem Anspruch (Nationen beschützen) und breitbeinigem Auftritt (Dream Security) => Bin mal gespannt, was wir hier noch von hören werden. Der genannte Umsatz von ~130 Mio./a nach 2 Jahren ist schonmal echt stark, Hut ab!

Die OT-Experten unter uns haben sicher schon den neu erschienenen Gartner Magic Quadrant zu OT NIDS (Cyber Physical Systems Protection Platforms, CPS PP) zur Kenntnis genommen, der gute Aspekte bei der Lösungsauswahl beinhaltet. Als führend werden darin Armis, Claroty, Dragos, Microsoft und Nozomi aufgelistet – bei denen kann man den Report dann auch kostenlos anfordern. Einige hierzulande verbreitete Lösungen wie Rhebo, Asimily (s. auch unten), Genua, IRMA, Siemens oder Omicron fehlen allerdings komplett im Bericht.

Worst experience using a cybersecurity product? : r/cybersecurity => Den Anekdoten zufolge gibt es keine Security-Lösung auf der Welt, die sich nicht min. 1 fanatischen Vollzeit-Hater erarbeitet hat. CyberArk, Symantec und Sophos werden meiner kleinen Statistik zufolge im Thread besonders gerne erwähnt. Zum Schmunzeln zwischendurch (“wE hAvE a NeW fEaTuRe On ThE rOaDmAp!“ Oh f*** off James from sales, that feature is 5 years behind your competitors. We already pay for your product, why are we talking?! Let me talk to a tech who can tell me why the agent is running hotter than chrome with 100 tabs open. Y’know the ONLY reason why I agreed to this call.”). Bei einer ausreichend großen Kundenbasis findet man natürlich immer irgendjemand, die oder der völlig genervt ist.

Hardware-enabled Security als weitere Schutzschicht: Sowohl Intel (vPro) als auch Nvidia (Bluefield, Morpheus) bieten Funktionen für die Überwachung der Hostintegrität oder z.B. sicheren Fernzugriff auch bei Kompromittierung des Betriebssystems. Und bei Nvidia natürlich die Beschleunigung von KI-gestützter Anomalieerkennung. Einige der Funktionen helfen auch EDR- und NDR-Systemen – MITRE hat für die Intel-Plattform schon ein Mapping auf die ATT&CK-Techniken bereitgestellt, Microsoft Defender und Crowdstrike sind dabei explizit aufgeführt, Nvidia Morpheus lässt sich u.a. mit Crowdstrike, Armis und Check Point nutzen.

Ein paar Beobachtung zu Ausschreibungen von Managed Security Services:

- Angebote mit Service Delivery aus EU-Nearshore-Ländern (z.B. Bulgarien, Rumänien, Polen) liegen typischerweise ~50% unter den Angeboten bei Leistungserbringung durch MitarbeiterInnen in Deutschland, Österreich oder der Schweiz (Voraussetzung dabei, dass Vertragspartner in beiden Fällen namhafte MSSP sind, d.h., keine lokalen Garagenfirmen)

- Die technische Qualifikation der Security-Experten ist dabei meistens vergleichbar, auf jeden Fall nicht systematisch schlechter (natürlich kann man in beiden Fällen Pech haben)

- Was dann manchmal den Ausschlag gibt, sind tatsächlich die Deutschkenntnisse. Und das liegt nicht an den Kunden-Ansprechpartnern in der IT – die können nämlich i.A. gutes Englisch. Sondern wir haben im DACH Raum unter den IT-Nutzern (Stichwort Techniker im Außendienst) oft mangelnde Sprachkenntnisse oder eine mangelnde Bereitschaft, sich mit jemand auf Englisch über das Problem mit dem Computer auseinanderzusetzen

- Wäre das nicht so, hätten wir wahrscheinlich trotz DSGVO früher oder später Zustände wie in UK. Dort ist der IT- und IT-Security-Betrieb schon zu weiten Teilen in der Hand der indischen Riesen wie Tata, Infosys oder Wipro, die mit Tagessätzen von ~300 EUR und einer enormen Anzahl von Referenzkunden auftrumpfen

- Auf der einen Hand also positiv, so bewahren wir gut qualifizierte und vergütete Jobs im Land. Auf der anderen Hand natürlich schlecht, denn wir bezahlen eben deutlich mehr für unseren IT-Betrieb, als aus technischer Sicht heute noch notwendig wäre

- Spannend wird, wie sich das weiter entwickelt. Die Lohnniveaus werden sich angleichen, aber wir sehen heute auch schon gut deutsch sprechende Security-Spezialisten aus Osteuropa in einigen Ausschreibungen für Managed SOCs etc.. Und die KI wird sicher nicht schlechter, was Übersetzungsmöglichkeiten in Nahezu-Echtzeit und sonstige Produktivitätssteigerungen angeht.

- Interessant auch dabei, dass es z.B. Kyndryl oder Eviden mittels Nearshoring gelingt, ehemalige verlustreiche Dienstleistungsverträge umzuwandeln in solche mit einträglichen Margen – bei gleichzeitig günstigeren Konditionen für Kunden. Beide Unternehmen leiden ja unter der Vergangenheit: IBM hat früher die Kyndryl Services als „Loss Leader“ verkauft, um die Produkte bei Kunden zu plazieren. Ähnlich ist es der Vorläuferorganisation von Eviden mit Atos ergangen.

- In einem Podcast habe ich gehört, dass Wasserwerke in Nordrhein-Westfalen jetzt ein sektorspezifisches Managed SOC anbieten und so mit etablierten Anbietern konkurrieren. Kleiner Dreisatz:

- Von NIS-2 sind ca. 30.000 Unternehmen und öffentliche Stellen in Deutschland betroffen. Wir können annehmen, dass das die absolute Obergrenze für die Anzahl potenzieller SOC-Kunden darstellt

- Gleichzeitig sind hierzulande ca. 150 Anbieter von MDR- und MSOC-Services aktiv (MDR und MSOC bedienen aus meiner Sicht beide den gleichen 24/7-Überwachungsmarkt, d.h., wer bei z.B. bei Arctic Wolf, SentinelOne oder Crowdstrike den MDR Service hat, wird nicht zusätzlich ein SOC buchen)

- Jeder dieser Anbieter hat im Schnitt schon schätzungsweise 100 Kunden (die Großen mehr, die Kleinen weniger). Heißt also, die Hälfte der theoretisch möglichen Kunden (150×100=15.000) sind bereits bei irgendeinem SOC- oder MDR-Anbieter Bestandskunde.

- Aber: Gewichtet nach Anzahl Endpunkte/Nutzer/Logvolumen decken die Firmen und öffentlichen Auftraggeber, die heute schon ein MDR/SOC haben, sicher 80-90% des Marktpotenzials ab.

- Wachstumschancen gibt es natürlich noch dahingehend, dass weitere Logquellen/Sensorik angeschlossen und Zusatzservices wie Schwachstellenmanagement oder Incident Response verkauft werden können

- Fazit: Managed SOC ist heute schon im Wesentlichen ein Verdrängungswettbewerb. Sieht man auch bei unseren Ausschreibungen. In den wenigsten Fällen sind das Kunden, die bisher noch gar keine kontinuierliche Überwachung haben – im Normalfall geht es um eine Neuvergabe, und es ist nicht ungewöhnlich, dass der Kunde dabei bessere Konditionen erhält, als noch vor 3-4 Jahren. Kunden mit weniger als 1000 Endpunkten entscheiden sich typischerweise für einen standardisierten + bezahlbaren MDR Service.

Andere Perspektiven / Zahlen? Immer gerne Bescheid geben.

Noteworthy M&A:

- Microsoft kauft Insight Partners einen Anteil von VEEAM ab und steigt damit in’s Backup & Recovery-Geschäft ein. Fehlen nur noch Perimeter-Firewalls, dann gibt es E2E Security aus einer Hand. VEEAM wurde wohl mit ~15 Mrd. USD bewertet – das klingt bei 550.000 Kunden weltweit im Quervergleich mit Rubrik (~7 Mrd.) oder Cohesity (~4 Mrd.) noch halbwegs nachvollziehbar

- CyberArk kauft Zilla (Identity + Access Governance Automatisierung)

- Nozomi übernimmt XONA (OT Remote Access)

Notizen aus Anbietergesprächen:

Trask:

- Tschechischer IT-/Security-Dienstleister, ca. 1000 MA

- Kunden u.a. Siemens, Deutsche Telekom, ING, Société Générale, BNP Paribas, Generali, Visa

- Managed SOC, Zero Trust, Pen Tests, GRC Beratung, viele Referenzprojekte bei Identity Governance / Access Management

- Vertrieb / Customer Manager in DACH, Delivery aus EEU => Preislich natürlich teilweise sehr attraktiv (z.B. 7 Personentage Pen Test mittlerer Komplexität für ~5 TEUR genannt)

Asimily (Update):

- OT-/IoT/IoMT-NIDS für Inventarisierung, Schwachstellen- und Angriffserkennung (ähnlich Medigate/Claroty, Nozomi, Dragos, Armis…) aus USA, ca. 100 MA

- Etwa 250 Kunden, in EU z.B. Uniklinik Tübingen, Ulm, Heidelberg, Freiburg, Hanau

- Bisher klarer Fokus Healthcare / Medizintechnik (wohl schon > 1 Mio. Röntgengeräte, Patientenmonitore etc. in Überwachung), aber auch viele industrielle Anwendungen

- Passiver Ansatz, optional aktives Polling mit OEM-Befehlen

- Architektur wie üblich: Sensoren über Spiegelports, zentrale Engine entweder on prem oder als SaaS

- Deep Packet Inspection für ~200 Protokolle

- Mit eigenen Handlungsempfehlungen für Medizintechnikgeräte auf Basis von Erfahrungswerten für den Umsetzungsaufwand, auch Integration mit emtec Katalog => Echter Mehrwert

- Spannendes Feature: Automatisierte SW-Verteilung (Patchmanagement) für die erreichbaren Geräte. Da müssen die OT NIDS Platzhirsche noch nachlegen.

- Auch vorbildlich: Ein öffentlich verfügbarer, unabhängiger Labortest durch das US Department of Energy, in dem die Genauigkeit der Asset-Erkennung und der störungsfreie Einsatz beim aktiven Scannen geprüft wurde. Dabei wurden einige Geräte (7 von 33) nicht erkannt, die über serielle Schnittstellen angebunden waren oder die keinen Verkehr über den Messpunkt geschickt haben. Das aktive Scanning hat interessanterweise kaum mehr Geräte erkannt, aber deutlich mehr offene Ports und Geräte-Informationen geliefert. Und eine Störung bei einem SMA-Wechselrichter verursacht. Einen vergleichbaren Testbericht gibt es leider bisher nur für RunZero.

- Schwächen wohl noch bei der richtigen Zuordnung von Gerätetypen anhand der Netzwerkdaten, teilweise werden einzelne Geräte mehrfach als verschiedene Assets identifiziert

- Lizenzierung anhand erreichbarer Ports

- Channel Partner im DACH Raum: A1, Axians, Cancom, weitere sollen natürlich folgen

Avepoint:

- Auf M365 Datensicherheit spezialisierter Lösungs- und Serviceanbieter aus den USA, ~2500 MA, bei vielen Großunternehmen im Einsatz

- D.h., ergänzende Lösungen wie langfristige und granulare Backups + Wiederherstellung von Sharepoint, Dynamics, Azure, Power Platform (Lizenzierung i.A. anhand Anzahl User). Ähnliche Lösungen werden z.B. auch von VEEAM, Commvault, Cohesity, Rubrik, Skykick, Retrospect oder Hornet angeboten

- Interessant: Speicherplatzoptimierung von M365 Daten („Opus“) via regelbasierter Archivierung. Dabei wird als erster Schritt eine kostenlose Potenzialanalyse durchgeführt => Ruhig mal anschauen, falls die Microsoft-Speicherkosten explodieren

- Alles in Azure Rechenzentren, d.h., unter Gesichtspunkt Redundanz wahrscheinlich nicht 100% perfekt

- Dazu Migrationsservices (on prem => Cloud) und Angebote für den Betrieb inkl. Governance/Policies

- Kunden im DACH Raum u.a. VW, Nestlé, Siemens Healthineers

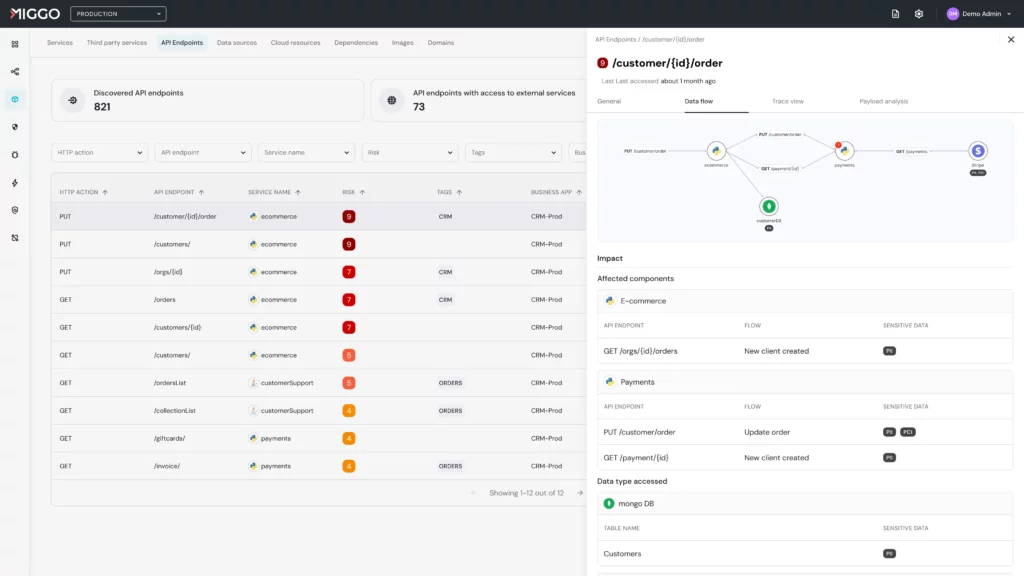

Miggo:

- Israelisches Startup für Application Detection & Response

- ~10 Enterprise Kunden in USA und Kanada, Fokus auf customer facing web applications (u.a. Elastic, ZScaler, Best Buy)

- Konzept: Virtuelles Patching in der Applikation als Ergänzung zu „normalem“ Patch Management, um mit dem Problem umzugehen, dass die Anzahl bekannter offener Schwachstellen in den meisten Infrastrukturen konstant größer Null ist, und oft sogar stetig wächst.

- Dazu auch präzisere Erkennung von Angriffen ggü. EDR

- Beobachtet Logs und Telemetrie, auch mittels eigenem Sensor für Cloud-Umgebungen („Runtime Communication Flows“)

- Hilfreich beim Risikomanagement ist die Visualisierung von Datenströmen zwischen Anwendungen (soweit ich das verstanden habe, ist das auch ein wesentlicher Unterschied zu Contrast) => s. auch Screenshot im Anhang. Damit können dann die möglichen Angriffspfade analysiert + priorisiert werden.

- Bieten auch ein kostenloses Assessment an, also evtl. mal reinschauen und ausprobieren

Wie immer: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per Email. Dito für Abmeldungen vom Verteiler.

Für die Leute, die diese Email weitergeleitet bekommen haben: Hier kann man sich bei Interesse anmelden oder das Archiv auftauen.

Viele Grüße

Jannis Stemmann