am 24.06. ist der NIS-2 Referentenentwurf aktualisiert worden. Bzgl. geforderter Maßnahmen bei Unternehmen scheint sich nichts signifikant geändert zu haben. Aber die Verantwortung bzw. Haftung der Geschäftsführung wurde betont (§ 38): „Geschäftsleitungen besonders wichtiger Einrichtungen und wichtiger Einrichtungen sind verpflichtet, die von diesen Einrichtungen nach § 30 zu ergreifenden Risikomanagementmaßnahmen im Bereich der Cybersicherheit zu billigen umzusetzen und ihre Umsetzung zu überwachen.“

In der Begründung zum Gesetz ist mir beim erneuten Überfliegen aufgefallen:

„Es ist anzunehmen, dass selbst bei einer vollständigen Umsetzung der von der NIS-2-Richtlinie vorgegebenen Sicherheitsstandards nicht alle Schäden durch Cyberangriffe abgewehrt werden können.“

→ Unstrittig, perfekte Sicherheit gibt es nicht.

„Nimmt man jedoch an, dass durch die Umsetzung der vorliegenden Vorgaben die Hälfte des jährlich verursachten Schadens in den zur Umsetzung der NIS-2-Richtlinie verpflichteten Unternehmen abgewehrt werden kann, so ergibt sich pro Unternehmen ein abgewehrter Schaden von rund 250 000 Euro. Hochgerechnet auf die voraussichtlich geschätzte Anzahl betroffener Unternehmen bedeutet dies einen abgewehrten Gesamtschaden in Höhe von ca. 3,6 Milliarden Euro (= 250 000 Euro * 14 500 Unternehmen) für die deutsche Wirtschaft.“

→ Ob das realistisch ist? Es geht ja um wichtige Unternehmen → Und die fangen bei Security nicht bei Null an, sondern haben schon viele der NIS-2 Forderungen umgesetzt. Fortgeschrittene Maßnahmen wie phishing-resistente Authentifizierung, XDR/SIEM, NDR oder DLP werden bei NIS-2 ja nicht gefordert. O-Ton CISO eines Konzerns: „Wir müssen noch ein Web-Training für Führungskräfte machen, sonst eigentlich nichts“.

→ Aber jetzt kommt der Kracher: Die zusätzlichen Ausgaben für die Wirtschaft, insbesondere für „Bürokratiekosten aus Informationspflichten“, werden auf 2,2 Mrd. EUR/Jahr geschätzt. Dazu kommen noch Kostensteigerungen auf Bundes- und Verwaltungsebenen von 300-400 Mio. EUR/a. Am Ende bleibt also selbst bei der o.g. aggressiven Annahme netto kaum ein wirtschaftlicher Benefit übrig. Hoffentlich helfen uns die ausgeweiteten Meldepflichten.

Hier die Liste der bisher geforderten Maßnahmen (habe noch keine konkreteren Formulierungen gefunden in den 200 Seiten – falls da jemand etwas Handfestes hat, immer gerne): „Maßnahmen nach Absatz 1 sollen den Stand der Technik einhalten, die einschlägigen europäischen und internationalen Normen berücksichtigen und müssen auf einem gefahrenübergreifenden Ansatz beruhen. Die Maßnahmen müssen zumindest Folgendes umfassen:

- Konzepte in Bezug auf die Risikoanalyse und auf die Sicherheit in der Informationstechnik

- Bewältigung von Sicherheitsvorfällen

- Aufrechterhaltung des Betriebs, wie Backup-Management und Wiederherstellung nach einem Notfall, und Krisenmanagement

- Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern (…können auch die Durchführung von External Attack Surface (EAS) Scans beinhalten…)

- Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von informationstechnischen Systemen, Komponenten und Prozessen, einschließlich Management und Offenlegung von Schwachstellen

- Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Sicherheit in der Informationstechnik

- Grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Sicherheit in der Informationstechnik (…Dies beinhaltet beispielsweise ein Patchmanagement, Regelungen für sichere Passwörter, die Einschränkung von Zugriffskonten auf Administratorenebene, Netzwerksegmentierungen, sowie Backup- und Sicherungskonzepte für Daten… Als „regelmäßig“ im Sinne dieser Vorschrift gelten Schulungen, die mindestens alle 3 Jahre angeboten werden…).

- Konzepte und Verfahren für den Einsatz von Kryptografie und Verschlüsselung

- Sicherheit des Personals, Konzepte für die Zugriffskontrolle und für das Management von Anlagen

- Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme“

Gut: Bei der Bewertung der Verhältnismäßigkeit der Maßnahmen sind auch die Umsetzungskosten zu berücksichtigen (z.B. §30). Mal sehen, wie das in der Praxis durch die Auditoren gelebt wird.

Sophos hat eine coole Umfrage durchgeführt – demzufolge sind in Deutschland bereits 94% aller Unternehmen mit mehr als 100 MA gegen Cyberrisiken versichert (in Österreich und der Schweiz jeweils 85%). Dabei wurden nach meinem Verständnis sogar nur klassische Policen betrachtet, d.h., keine „Breach Warranties“ im Rahmen von MDR-Services. Das heißt ja wohl, dass wir bei Cyberversicherungen jetzt schon im reinen Verdrängungswettbewerb sind – hätte ich intuitiv ganz anders eingeschätzt. Im globalen Durchschnitt (leider gibt es dazu keine länderspezifischen Ergebnisse) haben die Versicherungen im Fall eines Angriffs ~63% des Schadens ersetzt.

Allerdings scheinen die Versicherer trotz inzwischen umfangreicher Fragebögen und ca. 10 Jahren Schadenshistorie noch nicht so gut darin zu sein, Risiken zu selektieren: Die Quote von Ransomware-Angriffen mit erfolgreicher Verschlüsselung ist bei Unternehmen ohne Cyberversicherung niedriger als bei Unternehmen mit Cyberversicherung. Bei der Quote von Angriffen ohne erfolgreiche Verschlüsselung gibt es keine signifikanten Unterschiede. Sicher spielt eine Rolle, dass Angreifer bei Unternehmen mit Cyberversicherung (und entsprechender Deckung) eher davon ausgehen können, dass Lösegeld bezahlt wird, und dann nach dem Initial Access mit mehr Motivation vorgehen? Wahrscheinlich sind die Prämien für Cyberpolicen mittlerweile auch so hoch, dass es sich für die Versicherer im Schnitt trotzdem rechnet. Und vielleicht sind die Zahlen auch nicht so belastbar – es ist nicht klar, ob die befragten Unternehmen erst nach dem erfolgten Angriff eine Versicherung abgeschlossen haben, oder schon davor. Vielleicht können wir da im Laufe der Zeit Tendenzen erkennen.

Hier noch ein paar Notizen aus Anbietergesprächen:

AttackIQ Flex:

- AttackIQ kennen wir ja schon aus dem Breach & Attack Simulation bzw. Continuous Security Validierungsbereich (Wettbewerber z.B. Picus, Safebreach, Horizon3, Pentera, XM Cyber)

- Persönlich eine meiner „Lieblingskategorien“ an Tools, weil man damit ja viele andere Security-Maßnahmen auf Wirksamkeit testen kann.

- Ideal auch, um z.B. ggü. Geschäftsführung nachzuweisen „Ja, wir haben MoveIT2 / Log5J etc. getestet und sind sicher“, wenn mal wieder eine Angreiferkampagne oder eklatante Schwachstelle durch die Presse gegangen ist

- Die Lösungen sind allerdings i.A. recht teuer und erfordern auf Kundenseite einen hohen Betriebsaufwand. Daher unserer Erfahrung nach eher etwas für große Organisationen mit z.B. eigenem Security Operations Team, evtl. eigenem Detection Engineering, die öfter Red Teamings durchführen und diese dann effizienter durchführen können, und beispielsweise auch die Regelerstellung für EDR/SIEM automatisieren können

- „Flex“ ist eine neue Produktvariante – Kunden können sich nach meinem Verständnis einen vorkonfiguriertes Pen Test Skript herunterladen, das dann bestimmte Kampagnen durchführt

- Im Anschluss können die Testergebnisse bei AttackIQ hochgeladen und dann zusammen mit einem Analysten des Anbieters interpretiert werden. Reporting natürlich standardisiert.

- Interessant auch, dass nur jeder einzelne Test bezahlt werden muss, keine laufenden Lizenzgebühren

- Aus meiner Sicht erhöht das im generellen Pentest-Segment den Wettbewerbsdruck weiter. Denn die Lösung (und andere) werden natürlich nicht nur durch Kunden selbst genutzt, sondern auch von MSSPs und Beratungen, die das als Einstieg für größere Projekte nutzen.

- Was bisher noch kaum automatisiert angeboten wird, sind Tests mit speziellen Zielen wie Datenklau aus ERP-, CRM- oder HR-Datenbanken.

- Falls hier irgendjemand Erfahrung oder auch andere Sichtweisen hat, immer gerne (gilt natürlich für alles, was ich hier schreibe)

Wire:

- Schweizer Messenger- und Videokonferenz-App, die trotz des überschaubaren Teams (ca. 100 MA) inzwischen wohl von rund 1800 Organisationen eingesetzt wird, u.a. vom Deutschen Bundestag, Innenministerium sowie BASF, EY, Orange und Lidl

- Tatsächlich ist das Produkt vom BSI für Kommunikation bis zur Einstufung VS-NfD zugelassen. Common Criteria Zertifizierung gibt es aber noch nicht

- Die Schwarz Gruppe hat investiert, die Plattform wird demnächst von AWS auf StackIt umgezogen

- Für Kunden ist ein Betrieb on prem, in einer private Cloud oder als SaaS möglich

- E2E Verschlüsselung ist klar, Admins oder Wire selbst können die Daten nicht lesen, private Schlüssel werden nur auf den Endgeräten der Nutzer gespeichert, selbstlöschende Inhalte werden auch vom Backend gelöscht

- Verwendet Message Layer Security (MLS) Protokoll => Authentifizierung von Device + Nutzer

- Nutzer ohne Accounts können als Gäste zu Konferenzen eingeladen werden

- Budgetindikation SaaS für Kunde mit 5000 Nutzern ~300 TEUR/a => Für die meisten Unternehmen wahrscheinlich eher als Ergänzung von Teams/Zoom interessant, um z.B. Kommunikation von Vorständen und Aufsichtsratsmitgliedern abzusichern.

- Für mich immer schön, wenn ein europäisches Unternehmen so erfolgreich ist. Die Ansprechpartner haben auch einen sympathischen Eindruck gemacht, nicht abgehoben.

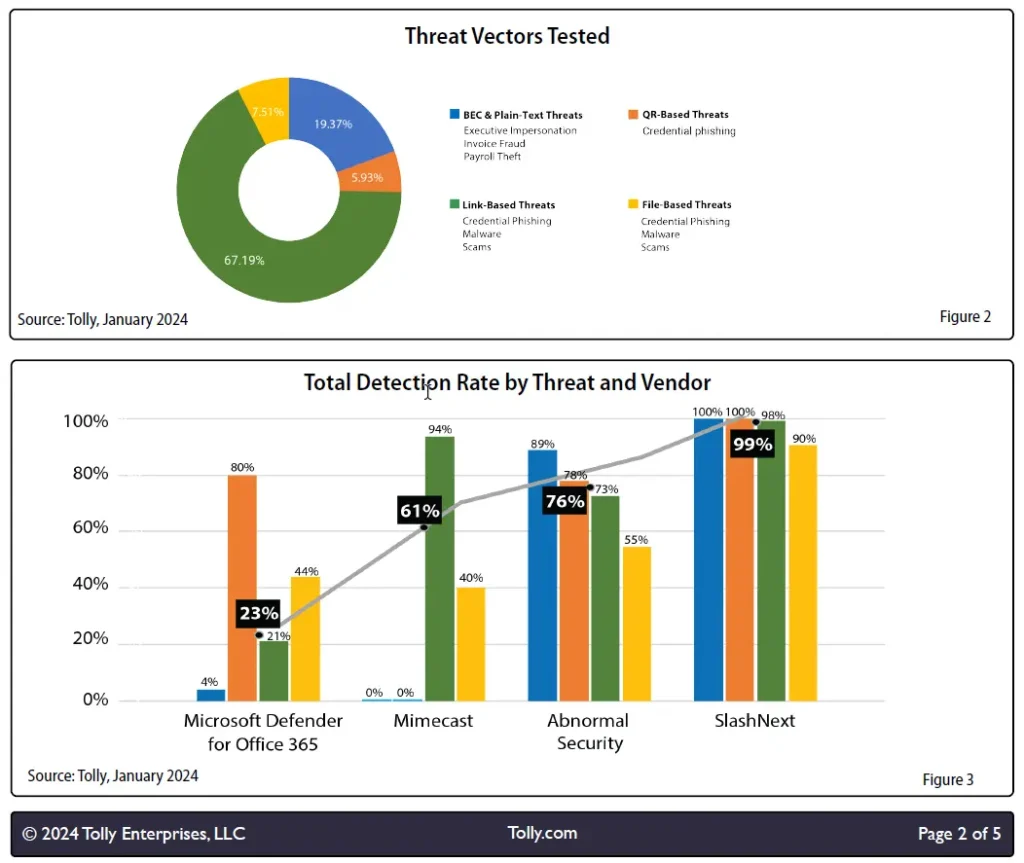

SlashNext:

- Auf Spearphishing / Business Email Compromise spezialisierter Mailfilter (z.B. auch als Add-On für Microsoft Defender for Office, Proofpoint, Barracuda, Mimecast)

- Vom ehemaligen FireEye-Verantwortlichen für Emailschutz gegründet

- Hatte mich in meiner unendlichen Naivität erstmal gefreut: Endlich mal ein Testergebnis der Wirksamkeit von einem unabhängigen Labor mitgeliefert, s. Bild unten, Testbericht leite ich auf Anfrage gerne weiter. Proofpoint oder Cofense werben ja z.B. auch mit besserer Erkennung als Microsoft, aber ohne das unabhängig geprüft zu haben.

- Leider ist der Test aus meiner Sicht weder fair noch aussagekräftig: Die Mail-Samples wurden größtenteils durch SlashNext ausgewählt (also wahrscheinlich vorher schon getestet – ein Vorteil, den die anderen Anbieter nicht hatten) und bei Microsoft wurde ein empfohlenes Security-Feature ausgeschaltet (vollständiger Abschluss des URL Scannings vor Weiterleitung an Mailbox). Immerhin ist das im Testbericht des Labors transparent aufgeführt, aber der Hinweis taucht im Marketingmaterial dann nicht mehr auf. Sicher ein Versehen.

- Meine schriftliche Nachfrage dazu wurde bisher nicht beantwortet

- Ca. 150 Unternehmenskunden (u.a. DXC, Mattel) mit insgesamt ca. 180.000 Mailboxen

- Bisher keine Kunden für das Email-Produkt mit Headquarter in EU, Analyse der Kundendaten auf AWS Instanz in USA

- Bieten auch noch einen Enterprise Browser und ein Mobile Threat Protection Produkt (SMishing)

Zu meinen besten Charaktereigenschaften gehört übrigens, die Arbeit von anderen Leuten als meine eigene auszugeben, um nach außen hin fleißiger und smarter zu wirken. Heute mache ich davon mal eine Ausnahme: Unsere Kollegin Rebecca Hundschell hat bei der Sichtung des NIS-2 Entwurfs geholfen, und CyberCompagnon Philipp Pelkmann hat den Marktkommentar wie immer vor Versand zensiert korrekturgelesen.

Wie immer gilt: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per Email.

Viele Grüße

Jannis Stemmann

Der Marktkommentar von Jannis Stemmann

Marktkommentar abonnieren.

Frühzeitig mehr Erkenntnisse gewinnen.

Marktkommentar umfasst Einblicke aus Gesprächen mit Anbietern und Kunden zu Security-Projekten und Vendor-Briefings, Fragen und punktuelle Beobachtungen sowie unpopuläre Thesen in der Security-Community.