Hallo zusammen,

Die CISA hat einen detailreichen Red Teaming Bericht veröffentlicht, in dem der Angriff eines Nation State Actors auf eine US-Bundesbehörde durchgespielt wurde („Stormshield“).

Der erste Teil der Angriffskette erfolgte ohne vorherige Information dieser Behörde (Kompromittierung eines ungepatchten Solaris Web Servers).

Lohnt sich aus meiner Sicht, mal reinzuschauen (~30 Min Lesezeit), und wahrscheinlich lohnt es sich noch mehr, mit dem eigenen Team die einzenen Schritte und Maßnahmen durchzugehen.

Neben den üblichen Basics wie Segmentierung, Monitoring von DNS und Härtung der Domain Controller (warum braucht ein DC Zugriff auf AWS EC2 Instanzen?) wurden auch interessantere Punkte aufgeworfen, z.B.:

- Warnmeldungen des EDR Systems wurden nicht täglich geprüft, Vorhaltezeit für auffällige Telemetrie nur 30 Tage => Spricht für MDR Service

- Unklare Verantwortlichkeiten für Sysmon-Konfiguration

- Serveradmins und Domain-Admins konnten auf den gleichen Jump Host zugreifen => Darüber wurden Session-Token eines Domain-Admins gestohlen

- Zuwenig kundenspezifische Erkennungsregeln im Einsatz (Erkennungsregeln „out of the box“ können von den Angreifern vorher getestet werden)

- Erkennungsregeln waren in Konfigurationsdateien unverschlüsselt lokal abgelegt => wurden vom Red Team ausgelesen

Wenn jemand andere realitätsnahe veröffentlichte Pen Test / Red Teaming Berichte kennt, gerne Bescheid geben. Ich finde solche Berichte anschaulicher als z.B. Advisories zu neuen CVEs, die in den meisten Fällen praktisch nicht ausnutzbar sind. Außerdem ist natürlich interessant, welche Art von Security-Tools auf der Verteidigerseite eingesetzt bzw. bei Lessons Learned aufgeführt werden.

Nachklapp zur NIS-2: Ein aufmerksamer Leser (Es gibt also mindestens 1 außer meiner Mutter! Danke!) hat mich auf den Anhang (Ares(2024)4640447) hingewiesen, der für eine kleine Teilmenge der betroffenen Organisationen, die unter verschärfter Beobachtung stehen (IT-Dienstleister wie RZ-Betreiber und MSSP) tatsächlich die geforderten Maßnahmen deutlich konkretisiert.

Beispiele:

- 3.2.2 “To the extent feasible, monitoring shall be automated and carried out either continuously or in periodic intervals, subject to business capabilities. The relevant entities shall implement their monitoring activities in a way which minimises false positives and false negatives.”

- 3.2.3 (g) “The relevant entities shall maintain, document, and review logs. Logs shall include […] event logs and logs from security tools, such as antivirus, intrusion detection systems or firewalls”

- 6.7.2 (h) “The relevant entities shall allow connections of service providers only after an authorisation request and for a set time period, such as the duration of a maintenance operation”

Insgesamt festigt sich der Eindruck, dass man also selbst als Cloud Computing Anbieter die NIS-2 weitestgehend erfüllt, wenn man auch ein ISO27001-Audit unfallfrei überstehen würde.

Für alle Feld-Wald-und-Wiesen-Unternehmen gilt: Keine Panikmache.

Der genannte Übernahmepreis von ~23 Mrd. USD für Wiz (Multiple von ca. 25 auf den kolportierten Umsatz von < 1 Mrd. USD) macht m. E. (nur) Sinn, wenn Google/Alphabet damit mehr Kunden nicht nur für die anderen Security-Produkte wie Chronicle/SecOps, sondern vor allem für GCP bekommt. Zum Vergleich: Börsenwert von Tenable ist ~5 Mrd. USD, der von Qualys ebenfalls ~5 Mrd. USD, Rapid7 liegt bei ~2,5 Mrd. USD. Das sind Multiples auf den Umsatz von 8-15.

Im Gegensatz zu den Security-Lösungen ist GCP nämlich nicht nur hochprofitabel, sondern macht auch jetzt schon ~35 Mrd. USD Umsatz => Hier lohnt sich also jedes Prozent Wachstum. Und der Markt gibt es her: GCP ist immer noch sowas wie der sympathische Schimpanse neben den AWS- und Azure-Gorillas auf dem Affenfelsen, während der IaaS-Markt weiter mit ~20% pro Jahr wächst. GCP wird in meiner Wahrnehmung bisher vor allem von Startups und kleinen Entwicklungsteams präferiert. Wiz kann hier nochmal mehr Präsenz im professionellen Enterprise-Segment bringen.

Das könnte über ein (für den Kunden als kostenlos wahrgenommenes) Bundle passieren, ähnlich MS Defender. An eine Exklusivität glaube ich eher nicht, das würde zuviele Kunden nerven (die großen Kunden haben ja mehrere Cloud-Lösungen im Einsatz). Und Wiz hat dafür auch nicht ausreichend verteidigbare Alleinstellungsmerkmale.

Im reinen Security-Umfeld zeigt sich nämlich in Kundenprojekten, dass 99.9% von allen Großunternehmen eine hybride Infrastruktur haben, und auch in 10 Jahren voraussichtlich noch on prem Systeme haben werden. Ein Schwachstellenmanagement-Tool nur für Cloud-Infrastruktur? Kundenfeedback: Kann eine Ergänzung sein, bringt aber immer weitere Schnittstellen mit sich. Lösungen wie die oben genannten oder von Microsoft, Cisco, oder Fortra decken neben der Cloud eben auch die on prem Systeme ab, und im reinen Cloud-Vulnerability Management bekommt Wiz immer mehr Wettbewerber – neben den bekannten wie Orca auch durch alle EDR-/XDR-Hersteller (Lacework wurde im Juni durch Fortinet übernommen) und die External Attack Surface Management (EASM)-Scanner, die die Features ja auch ständig erweitern. Eine Option für Google/Wiz wäre, die lokalen SIEM Forwarder von Chronicle in der Funktionalität zu erweitern. Mal schauen. Auf jeden Fall ist es jetzt schon ein Riesenerfolg, was das Wiz Team in ~16 Jahren erreicht hat.

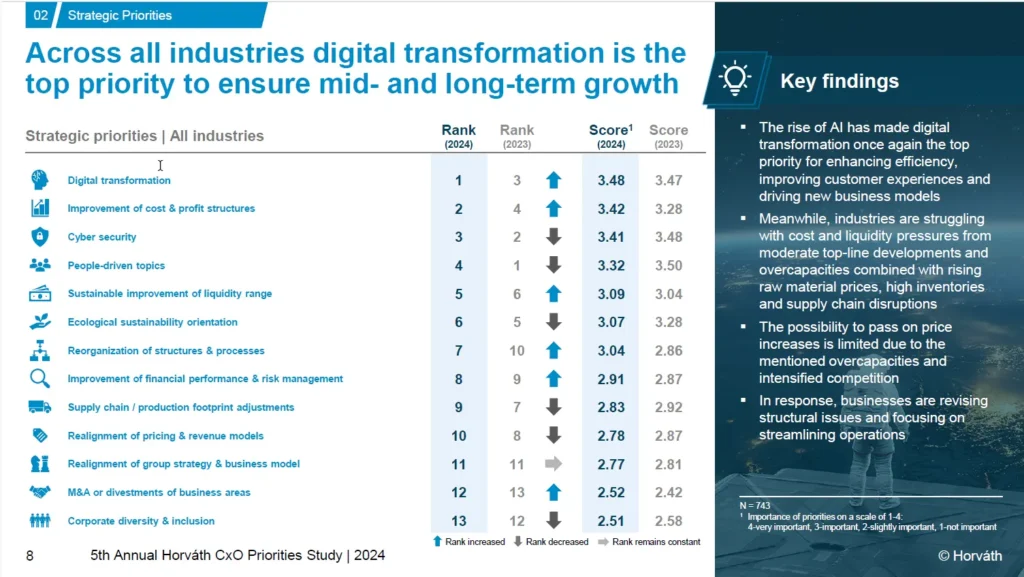

Von anstrengenden Budgetdiskussionen, mangelnden Ressourcen und verschobenen Projekten geplagt? You are not alone: Horvath hat in der jährlichen Erhebung unter CxOs festgestellt, dass Cybersecurity nur noch Top3 auf der Agenda von Vorständen und Geschäftsführungen ist. Die Optimierung von Kostenstrukturen ist wenig überraschend noch weiter in den Vordergrund gerückt.

Hier noch ein paar Notizen aus Anbietergesprächen:

Anvilogic:

- Interessante Lösung, um bei Kunden mit eigenem SIEM Logkosten bei Azure Sentinel oder Splunk einzusparen (wohl typischerweise ~30%), ohne Security-Einbußen hinnehmen zu müssen.

- Die Daten werden dazu teilweise zu Snowflake oder Azure Data Explorer migriert.

- Anvilogic hat die Queries der SIEM-Systeme schon übersetzt, so dass die Analysten damit keine Arbeit haben.

- Für MSSPs überraschenderweise aber eher ungeeignet, weil die Architektur nicht ideal für Multi Tenants ist

- Wettbewerber in erster Linie vermutlich Hunters, Panther oder Cribl, aber alle etwas unterschiedlich im Ansatz. Anvilogic mit Fokus Security-Logs

Grip Security:

- Cloud Security Posture Mgmt (CSPM)

- Spannender Ansatz: Die Email-Inboxen der Mitarbeiter werden gescannt, um auch SaaS-Lösungen und -Accounts zu entdecken, die lange vor der Anschaffung von Grip etabliert wurden.

- Praktisch jede SaaS-Lösung kommuniziert ja mit den Nutzern über Email (Registrierung, Rechnung, Login-Infos, sonstige Touchpoints). Damit lässt sich natürlich eine ziemlich flächendeckende Inventarisierung erreichen, ohne eine Integration zu benötigen und ohne riesigen manuellen Aufwand.

- Da schrillen ja erstmal alle DSGVO-Alarmglocken, wenn man Email-Postfach-Scan hört. Anscheinend aber kein Problem, weil nur die Metadaten der auto-generierten Emails von SaaS-Lösungen genutzt werden. Und grundsätzlich muss ja auch jeder Email-Gateway die Emails beim Eingang scannen (allerdings nicht die internen zwischen Mitarbeitenden).

- Kann auch Privilegien wie OAuth Scopes erkennen und die Zugriffsrechte der Nutzer teilweise einschränken. Vorteile ggü. Microsoft Defender for Cloud beispielsweise die bessere Integration von Google Auth.

- Interessantes Feature: Bei Offboarding von Mitarbeitern können auch Zugriffsrechte auf SaaS-Applikationen entzogen werden, die nicht über SSO an den Identity Provider angebunden sind (Non-Federated => App Credentials, Dangling Access)

- Mögliche Ergänzung für CASB => Um auch Zugriffe auf Dropbox, Hubspot etc. via ungemanagten Geräten zu erkennen

- Zum aktuellen Zeitpunkt noch keine Referenzkunden in der EU, aber natürlich PoCs am Laufen

- Der Crowdstrike-Gründer George Kurtz hat hier investiert.

Alkira:

- Networking as a Service

- Kann u.a. einzelne Firewalls und Router in Cloud Infrastruktur zusammenfassen und damit Kosten und Komplexität im Betrieb reduzieren

- Beispielkunde: Jeweils 1 Palo Alto Firewall Instanz in Azure, AWS und GCP in 3 Regionen (EU, US, APAC) installiert, also insgesamt 9 Firewall-Lizenzen => Konnte auf 3 reduziert werden (1 pro Region, jeweils auf einem „Cloud Exchange Point“ Knoten)

- Kunden u.a. Cisco/Splunk, Warner Music, S&P Global, d.h., eher etwas für große Konzerne

- In EU / DACH noch nicht stark verbreitet

- Investoren u.a. Sequoia, Kleiner Perkins

Panaseer:

- Cybersecurity Managementsystem (als Alternative zu selbstgebastelten PowerBI-Dashboards)

- Integration mit Schwachstellenscannern, Endpunktlösungen, CMDBs etc.

- Dashboard: Tracking der EOL-Systeme, Darstellung der ungepatchten Systeme, Ergebnisse von Phishing-Kampagnen, auch entlang von regulatorischen Frameworks wie ISO

- Erstellung + Nachverfolgung von Tickets

- Der freundliche und eigentlich sehr kompetente Verkäufer kam aus Schottland, deshalb habe ich nur einen Bruchteil verstanden – wahrscheinlich kann die Lösung noch viel mehr, aber der Rest war lost in translation

Wie immer gilt: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per Email.

Nochmals Danke auch für den Zuspruch bisher!

Viele Grüße

Jannis Stemmann

Der Marktkommentar von Jannis Stemmann

Marktkommentar abonnieren.

Frühzeitig mehr Erkenntnisse gewinnen.

Marktkommentar umfasst Einblicke aus Gesprächen mit Anbietern und Kunden zu Security-Projekten und Vendor-Briefings, Fragen und punktuelle Beobachtungen sowie unpopuläre Thesen in der Security-Community.