Hallo zusammen,

Microsoft pumpt langsam aber stetig die Luft aus dem Raum, in dem alle anderen Security-Anbieter sitzen. Vor ein paar Tagen haben wir uns zusammen mit einem Kunden die neue Microsoft Exposure Management Lösung angeschaut – wieder eine Kategorie, die den Kunden im Paket mit angeboten wird, und die in vielen Fällen auch gut genug ist.

Das ist sicher einer der Treiber der Konsolidierung, die man in den letzten Wochen insb. im SIEM/XDR-Markt sehen konnte: Cisco kauft Splunk, Private Equity Thoma Bravo (u.a. auch Eigentümer von Sophos) kauft Exabeam zum bestehenden Portfolio-Unternehmen Logrhythm dazu und will beide Firmen zusammenschließen.

Und die nächste Schlagzeile dann, dass Palo Alto von IBM QRadar übernimmt (die Cloudvariante – on premise Kunden sollen zum mittelfristigen Wechsel motiviert werden) und die Partnerschaft zwischen den beiden Anbietern noch weiter gestärkt wird.

Zeichnet sich hier der nächste Merger ab? Eine nahtlose Integration von IBM Security und Palo Alto Networks wäre in der Tat eine extrem schlagkräftige Plattform.

Im Gegensatz zu allen anderen „Suiten“ wie Trend Micro, Crowdstrike oder Fortinet würden die beiden Unternehmen damit nahezu alle Security-Kategorien inkl. Backup & Recovery System abdecken.

Daneben übernimmt z.B. CyberArk Venafi von Thoma Bravo. Venafi bietet Lösungen für „Machine Identity“, d.h., insbesondere TLS- u. SSH-Zertifikatsmanagement.

Wie gefährlich sind Cyberangriffe für Unternehmen wirklich?

Securitylösungen und -Services verkaufen sich insbesondere über die Angst vor Cyberangriffen. Einige von uns verdienen ja ihren Lebensunterhalt mit Security (ich zum Beispiel).

Da lebt man natürlich in einer Blase, in der wir uns immer gegenseitig und in jedes Mikrofon erzählen, wie wichtig weitere Investitionen in Security sind. Und in Schlagzeilen lesen sich Multimillionenbeträge auch immer sehr spektakulär.

Aber sind die Zahlen wirklich erschreckend, wenn man das Ganze mal in Perspektive zu Umsatz, Gewinn und anderen Unternehmensrisiken setzt?

Aus Gesprächen mit Cyberversicherungsträgern und den Daten des FAIR Institute kennen wir einige der tatsächlichen Schadenssummen, die durch Ransomware-Angriffe verursacht wurden: Ein extrem schwerer Cyber-Vorfall verursacht inkl. Betriebsunterbrechung Schäden in der Größenordnung von 5-10% des Jahresumsatzes.

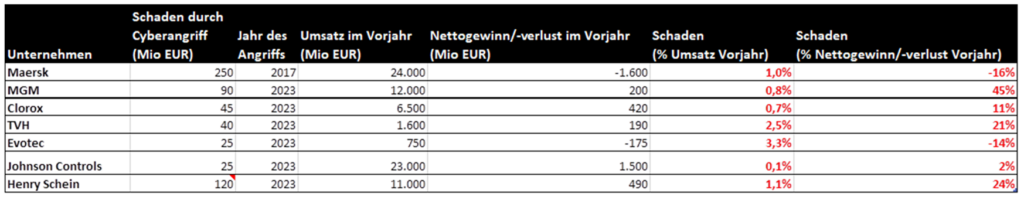

Dazu müssen börsennotierte Unternehmen die Auswirkungen publizieren. Unten habe ich mal einige bekannte Vorfälle tabellarisch aufgelistet und die jeweiligen Schäden als Prozentwerte von Umsatz und Gewinn des Vorjahres (also, des Geschäftsjahres vor dem Cyberangriff) gesetzt. Quellen sind Geschäftsberichte und Zeitungsmeldungen, Wechselkurse sind grob gerundet.

Aus meiner Sicht ergeben sich daraus folgende Feststellungen:

- Im Quervergleich mit normalen Schwankungen des Geschäftslebens sind die Auswirkungen durch einen Cyberangriff meistens vernachlässigbar. Beispiel MGM Resorts: Hört sich erstmal schlimm an, ein Schaden in Höhe von 90 Mio. EUR. Aber MGM hat 2 Jahre davor noch mehr als 1 Mrd EUR Gewinn eingefahren. Und 3 Jahre davor 1 Mrd. EUR Verlust gemacht (ich schätze, aufgrund Corona). Heißt also, der Cyberangriff war bezogen auf den Gewinn fast egal.

- Evotec und Maersk haben im Jahr vor den jeweiligen Angriffen auch Verluste gemacht

- Bezogen auf den Umsatz eines einzelnen Jahres sind die Schadensauswirkungen teilweise nur Rundungsfehler. Wenn man für den Worst Case 5% des Umsatzes annimmt, ist man auf der sicheren Seite.

- • Das deckt sich auch mit den typischen Recovery Time Objectives für Betreiber kritischer Infrastrukturen (Beispiel: Colonial Pipeline, 6 Tage RTO => ~ 2% des Jahresumsatzes als Schaden durch Betriebsunterbrechung)

- Fazit 1: Ein gesundes Unternehmen (positiver Free Cash Flow, nicht überschuldet) steckt einen erfolgreichen Cyberangriff finanziell locker weg. Panikmache ist hier nicht angesagt.

- Fazit 2: Das heißt nicht, dass sich Investitionen in Security nicht lohnen. Im Gegenteil, die Risiken auch für Mitarbeiter und Kunden müssen natürlich verantwortungsvoll gehandhabt werden. Das Budget sollte aber zielgerichtet eingesetzt werden, und aus den Zahlen lassen sich ja auch über den Daumen gepeilt sinnvolle Obergrenzen für laufende Ausgaben ableiten.

Falls jemand Gegenbeispiele hat, natürlich gerne! Klar ist auch, dass die Auswirkungen bei Behörden, insb. Strafverfolgung oder Verteidigungssektor, ganz andere sein können.

Hier ein paar Notizen aus Anbieter-Briefings (stellt natürlich keine Anbieter-Empfehlung dar):

Cyberproof:

- Tochter von UST (größeres IT-Unternehmen aus den USA, ca. 24k MA). Cyberproof selbst ist die Security-Sparte mit ca. 800 MA weltweit

- Fokus auf Managed SOC / MDR und auch Bereitstellung von SOC-Analysten auf Basis T&M

- • Abgedeckter Tech-Stack vergleichsweise breit:

- SIEMs: Sentinel, Splunk, Chronicle, QRadar und vereinzelt auch Elastic

- EDR/XDR: Crowdstrike, MS Defender, Cybereason

- Follow the Sun oder für EU-Kunden dediziert 24/7 aus SOC in Barcelona (L1+L2) mit L3 Analysten in Israel/UK

- Referenzkunden DACH u.a. Dräger, Vaillant, Richemont, Nestlé, Schindler

- • Zielkunden eher globale Unternehmen mit individuellen Playbooks (u.a. Axa und Maersk)

Island Security:

- Enterprise Browser – ganz grob also im Bereich zwischen VDI und Web Proxy/CASB einzuordnen, würde ich sagen. Soweit ich weiß, bietet u.a. CyberArk ein ähnliches Produkt als Teil der Identity Suite an, und Palo Alto auch.

- Funktioniert sehr gut, um Zugriffe auf Web Apps und SaaS einzuschränken und zu beobachten/aufzuzeichnen (inkl. PAM-Funktionen). Insbesondere hilfreich bei ungemanagten Geräten => BYOD, externe Dienstleister und immer, wenn Proxies wie ZScaler, Netskope o.ä. umgangen werden oder nicht funktionieren. Native Integration mit MS Conditional Access

- Blockieren („Redacting“) der Zwischenablage/Screenshots

- Kann notwendigen Umfang von VDI (Citrix, VMWare, Microsoft) reduzieren

- Basiert auf Chromium

- Große Finanzkonzerne (JP Morgan, aber auch SwissLife) als Kunden

- 5000 User => 120 EUR/User Listenpreis, Reseller erhalten 40% Discount

- Sequoia als VC Investor, inzwischen bewertet mit ~3 Mrd. USD

Nasuni:

- Software für „NAS Unified“ als Ersatz von NAS und Fileservern, d.h., skalierbares Enterprise File System speziell für Hybridumgebungen => schnelle lokale Zugriffszeiten bei niedrigen Kosten über Object Storage, gut für standortübergreifende Kollaboration

- Mit integrierten Backup + Recovery Funktionen (deshalb haben wir uns das angeschaut). Beispiel: Immutable Snapshots über eigenes Dateisystem, das keine manuelle Löschung / Veränderung von geschriebenen Dateien vorsieht (auch nicht mit Administrationsrechten). Über die Einrichtung der Vorhaltezeit von Snapshots sind aber nach meinem aktuellen Verständnis trotzdem Angriffe möglich.

- Nicht für Datenbanken, sondern für unstrukturierte Daten (Paradebeispiel: CAD-Dateien). Native Integration mit z.B. Siemens TeamCenter PLM oder AutoCAD

- Kunde bringt eigenen Object Storage (public oder private Cloud) und eigene Verschlüsselungs-Keys mit. Letztere werden nicht im Object Storage abgelegt, sondern auf einem der dezentralen Zugriffspunkte (vom Kunden gemanagt, keine Entschlüsselungsmöglichkeiten des Anbieters). Verschlüsselung wird erzwungen (at rest und in transit).

- Schon 1000 Unternehmenskunden weltweit, Größenordnung 100 davon im DACH Raum

- Vorbildlich: Transparente Bereitstellung von z.B. aktuellen Pen Test und SOC2 Type 2 Berichten zum Download

- Auf einer etwas höheren Flugebene ist mir das Datenblatt positiv aufgefallen, das die Vorteile erfrischend klar und nachvollziehbar anhand technischer Kriterien beschreibt. Bei Security-Produkten beeindruckt das Marketingmaterial ja sonst typischerweise mit coolen Bildern und kreativen Wortschöpfungen. Unterstreicht den Eindruck, dass die IT Infrastruktur/Operations Community im Quervergleich reifer und abgeklärter ist.

Vielen Dank an der Stelle auch für die zahlreichen Rückmeldungen und Zuspruch zum letzten Marktkommentar!

- In der Tat sind einige der Security-Anbieter defizitär gem. GAAP oder IFRS-Rechnungslegung (Beispiel Rubrik: Verluste in den letzten beiden Geschäftsjahren jeweils in Höhe von ca. 50% des Umsatzes). In den meisten Fällen sind die Unternehmen aber Cashflow-positiv, weil wir ja unsere SaaS-Lizenzgebühren erstmal überweisen und danach nutzen

- Liegen die hohen Marketing + Sales Kosten vielleicht einfach daran, dass Cybersecurity-Lösungen so erklärungsbedürftige Produkte sind? => Auch ein Faktor, aber aus meiner Sicht liegt das eher am starken Wettbewerb, mangelnder Differenzierung der Produkte und Überinvestments durch VC/PE-Firmen. Andere erklärungsbedürftige B2B Kategorien wie Automatisierungstechnik weisen viel niedrigere Vertriebskosten auf.

Und hier noch ein Schmankerl für diejenigen unter uns, die gerne ausgiebig Civilization oder andere Strategiespiele spielen / gespielt haben (und vielleicht auch für alle, die sich Sorgen machen, weil die eigenen Kinder soviel Computer spielen): Good gamers, good managers?

A proof-of-concept study with Sid Meier’s Civilization (researchgate.net)

Wie immer gilt: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per E-Mail.

Viele Grüße

Jannis Stemmann

Der Marktkommentar von Jannis Stemmann

Marktkommentar abonnieren.

Frühzeitig mehr Erkenntnisse gewinnen.

Marktkommentar umfasst Einblicke aus Gesprächen mit Anbietern und Kunden zu Security-Projekten und Vendor-Briefings, Fragen und punktuelle Beobachtungen sowie unpopuläre Thesen in der Security-Community.