Unsere Live Event Sprecher

Wir freuen uns auf folgende Sprecher aus der Wirtschaft und der Cybersicherheit...

Fostering Cyber Resilience: How Al is shaping the Threat Landscape

Dr. Tanja Rückert

Geschäftsführerin, CDO Digital Business & Services

Robert Bosch GmbH

Wie man ein komplettes IT-Security-Budget verballert, ohne dass Angreifer es merken:

IT-Sicherheit scheitert oft, weil Zeit und Geld in Maßnahmen investiert werden, die weder wirksam gegen reale Angriffe schützen noch deren Schäden reduzieren.

Anstatt sich an den tatsächlichen Vorgehensweisen von Angreifern zu orientieren, setzen viele auf theoretische Ansätze und zweifelhafte Sicherheitslösungen mit unklarem Nutzen.

IT-Sicherheit muss sich an tatsächlichen Angriffen orientieren, nicht an juristischen Regelwerken. Wir blicken auf echte Schadenfälle, und wie sie hätten verhindert werden können.

Und dann lernen wir endlich aus den Fehlern anderer, bevor wir sie selbst machen.

Linus Neumann

Hacker - Consultant - Keynote Speaker - Psychologist

Security Research Labs

Cyber-Bedrohungslage: Wie gefährdet ist unsere deutsche Wirtschaft wirklich?

Understatements wie „Wieso sollten wir in den Fokus von Angreifern geraten – so wichtig sind wir doch gar nicht!“ lenken nicht von der viel unterschätzten eigenen Firmenattraktivität ab. Auch Familienunternehmen sind mittlerweile Angriffsfläche von Cyberattacken…

Katharina Sook Hee Koch

Senior Officer

Bundesamt für Sicherheit in der IT

Florian Brandner

Global Information & Cybersecurity Director

PUMA SE

Das Sicherheits-ABC war gestern. Mit dem Cyber-LPA (Leitlinie, Policies, Awareness) zur Cyberstrategie 5.0:

Ohne einen zeitgemäßen Plan bleibt jede Sicherheitsstrategie Flickwerk. Erfahre, wie Leitlinie, Policies und Awareness zur Basis einer stabilen Cyberstrategie werden – und warum alles andere nur schlecht gemachtes Infosec Theater ist.

Benjamin Bachmann

CISO

Bilfinger SE

Bald habe ich kein Cyber Defense Team mehr!

Entdecken Sie, warum eigene Cyber Defense Teams bald der Vergangenheit angehören. Erfahre, wie professionelle Managed Services, automatisierte Playbooks und neue Technologien die Hacker effizienter und kostengünstiger abwehren können. Lassen Sie uns gemeinsam einen Blick in die Zukunft werfen!

Dr. Daniel Brettschneider

CISO

Miele & Cie. KG

Stefan Würtemberger

Executive Vice President Information Technology

Marabu GmbH & Co. KG

Sandrina Rath

Head of IT Audit, Compliance & Software Asset Mgmt.

ZF Friedrichshafen AG

Protecting the receiving End

Die Industrie und die Unternehmen sind mehr oder weniger das Ziel von Cyberangriffen. Aktive Verteidigung ist – bis auf weiteres – keine Option, und passive Verteidigung erlaubt dem Gegner die Initiative, die Wahl, die Zeit und die Methoden. Wie können wir mit dieser Situation effizient und effektiv umgehen?

Dr. Christoph Peylo

Chief Cybersecurity Officer

Robert Bosch GmbH

Inés Atug

Head of Security Threat

HypoVereinsbank

Daniel Fai

Director, Information Security Leader DACH

Procter & Gamble Company

Globale Synergien: „Fast-Setup“ eines integrierten Cybersicherheitsmanagementsystems für eine vernetzte Welt: Erleben Sie im Praxisbericht eines global führenden Automobilzulieferers (ElringKlinger), wie Informationssicherheit und Cybersicherheit effizient integriert und weltweit ausgerollt werden. Erfahren Sie, wie OT im Shopfloor und in der Haustechnik sowie ‚intelligente‘ Produkte nahtlos eingebunden werden.

Michael Hohl

CISO & CSO

ElringKlinger AG

Regularien-Dschungel: KRITIS-Anforderungen vs. Vergaberecht im öffentlichen Dienst

Erfahren Sie, wie sich Sicherheitsanforderungen für KRITIS und Vergaberecht im öffentlichen Dienst vereinbaren lassen.

Dabei wird auf Erlebtes und Erfahrungen aus dem Alltag zurückgegriffen.

Andreas Brnjic

Teamleiter Team Security Operations

Universitäsklinikum Freiburg

DORA und das SOC einer Bank – was gab es zu tun?

Aus dem Vorgehen Identifizierung eines Maßnahmen-Katalogs aus den Umsetzungsvorschriften, einer GAP-Analyse und der Umsetzung aus dem Teilprojekt „Operationale Sicherheit“ wird eine konkrete Umsetzungsmaßnahme für das SOC der Bausparkasse Schwäbisch Hall vorgestellt.

Lutz Kirsten

Exp. IT-Security - Team IBS4 - SOC

Bausparkasse Schwäbisch Hall

Wolf Richter

Chief Commercial Officer

Allurity

Unsere Security Days Partner

...und unsere Speaker von der Anbieter Seite

Cyber-Security für den Mittelstand

Cyberangriffe geschehen immer häufiger, werden vielfältiger und schwieriger zu erkennen, und gleichzeitig steigen die damit einhergehenden, finanziellen Risiken. Die größte Herausforderung ist – gerade in der Mittelständischen Wirtschaft – das Fachpersonal, um dieser Aufgabe zu begegnen. Dies umfasst einen ganzheitlichen Ansatz, inkl. Schwachstellenanalysen und -behebungen, Beobachtung und Analyse der Bedrohungslage, sowie Trainings der internen Mitarbeiter – neben gängigen Methoden wie einer kontinuierlichen Überwachung der Bestandssysteme und -daten über ein SOC.

Arctic Wolf stellt Ihnen als verlängerte Werkbank für IT-Sicherheit genau die Ressourcen zur Verfügung, um Ihre Sicherheitslage allumfassend und individuell flexibel auf das nächste Level zu heben. Erfahren Sie, wie Ihnen unser Team aus persönlichen Security Spezialisten dabei zur Seite stehen kann.

Daniel Dilg

Senior Presales Engineer

Arctic Wolf

Hochkomplex, hochwirksam: Warum ein SOC keine einfache Lösung ist

Ein Security Operations Center (SOC) bietet 24/7 Schutz durch

Integration komplexer Technologien und Expertise in verschiedenen Bereichen. Es erfordert ständige Anpassung an neue Bedrohungen. Hochkomplex, aber unverzichtbar: Erfahren Sie, warum ein SOC die entscheidende Lösung für Ihre IT-Sicherheit ist.

Robin Dillmann

Sales Coordinator

8com GmbH & Co. KG

Beschleunigen Sie Ihre Verteidigung! Angriffserkennung

und Abwehr im Netzwerk mittels KI

Corelights Open NDR-Plattform bietet eine integrierte generative KI-Funktion, um Security Analysten dabei zu unterstützen, die MTTD zu beschleunigen.

Der Ansatz von Corelight besteht darin, KI dort einzusetzen, wo sie unsere Kunden in ihren täglichen Schönheitsoperationen produktiver machen kann.

Und dies auf eine Weise, die sowohl verantwortungsvoll als auch sicher gegenüber der Daten-Privatsphäre unserer Kunden ist.

Marc Honore

Inside Sales Representative

Corelight

Incident Response: Warum jede Sekunde zählt

Und dies auf eine Weise, die sowohl verantwortungsvoll als auch sicher gegenüber der Daten-Privatsphäre unserer Kunden ist

Sandro Bachmann

Senior Incident Responder

InfoGuard AG

Proaktive Sicherheitsstrategien für Ihr Unternehmen – Erfahren Sie, wie DriveLock Bedrohungen neutralisiert, bevor sie entstehen!

Cyberangriffe sind heute raffinierter und hartnäckiger als je zuvor – und Ihre Verteidigungsstrategie muss es auch sein! In diesem Vortrag erfahren Sie, wie DriveLock präventive Cybersecurity-Maßnahmen auf ein neues Niveau hebt und intelligente Kombinationen aus Allow-Listing, Application Behaviour Control und Device Control Angriffe schon vor ihrer Entstehung neutralisieren. Wir zeigen außerdem, wie Endgeräte und Daten durch proaktive Sicherheitsstrategien und benutzerfreundliche Richtlinien geschützt werden, ohne die Produktivität einzuschränken.

Machen Sie den nächsten Schritt in der Prävention: Sicherheit beginnt heute – bevor der erste Angriff gestartet wird!

Falk Trümner,Kevin Limburger

Principal PreSales Consultant,Senior Sales Manager

DriveLock SE

„Fortify Your Cybersecurity“ im Zeitalter der Künstlichen Intelligenz

KI-Technologien revolutionieren die Cybersicherheit und

machen Security-Produkte zunehmend effektiver. Doch der Hype und die rasante Verbreitung von LLM-Systemen bringen neue Herausforderungen mit sich. Erfahren Sie im Vortrag, wie wir diesen begegnen und unsere Sicherheit zukunftsfähig gestalten!

Carsten Hoffmann

Sr. Manager Systems Engineering

Fortinet

Real-Time Cloud Security mit Cortex Cloud

Sicherheitslücken entstehen, wenn Sicherheitsteams die Punkte nicht schnell genug verbinden können. Stellen Sie sich jedoch eine Welt vor, in der der Laufzeitkontext die Entscheidungen über die Sicherheitslage in der Cloud während der Ruhezeit beeinflusst und sicherstellt, dass Schwachstellen und andere Risiken priorisiert werden, bevor sie zu aktiven Bedrohungen werden. Die Automatisierung schließt dann die Schleife bei kritischen Problemen und behebt Risiken, bevor Angreifer sie ausnutzen.

Gleichzeitig erhalten die SOC-Teams ein vollständiges Bild – sie sehen nicht nur einen laufenden Angriff, sondern auch die Cloud-Risiken, die ihn ermöglicht haben. Mit Laufzeiteinblicken, die dem Cloud-Risiko zugeordnet sind, werden Untersuchungen schneller, präziser und an reale Angriffspfade gebunden.

Cortex Cloud ändert die Gleichung und setzt neue Maßstäbe für Einfachheit und Effektivität. Von der intelligenten Priorisierung, die Millionen von Sicherheitsfunden verwaltet, bis hin zur Automatisierung, die Abhilfemaßnahmen rationalisiert, können Unternehmen die Kontrolle zurückerlangen.

Rainer Singer

Manager Solutions Consulting Germany

Palo Alto Networks

IT-Betrieb nach der Zeitenwende – Resilienz gegenüber großflächigen Krisen und Konflikten

Ausgehend von einem kurzen Überblick über die Risikolage in Deutschland werden notwendige Bausteine für eine erweiterte Resilienzstrategie erörtert, um IT-Betrieb in einem Krisen- bzw. Konfliktszenario fortzuführen.

Kyndryl Security & Resiliency Practice.

Michael Strobl

Associate Director Security Consulting

Kyndryl

Gefährliche Transparenz – Warum Indicators of

Compromise & forensische Ergebnisse schützenswert sind

Erfolgreiche Cyberattacken verunsichern nicht nur im eigenen Unternehmen, sondern auch Dritte wie Dienstleister und Partner. Die Menge an Anfragen, die während der Bewältigung des Vorfalls eingehen, kann den Wiederanlauf stark blockieren. Durch diesen zusätzlichen Stress werden schützenswerte Informationen wie Indicators of Compromise, forensische Erkenntnisse und Informationen zum detaillierten Angriffsablauf oftmals undifferenziert weitergegeben.

Warum stellt dies ein Risiko dar? Wie können Sie sich vorbereiten? Und welche Auskünfte können Sie gefahrlos weitergeben?

Kira Groß-Bölting

Deputy Head of CSIRT

G DATA Cyberdefense AG

Managed Detection and Response: Angriffe erkennen, bevor es zu spät ist

Wie lassen sich moderne Cyberangriffe effektiv stoppen, wenn Ressourcen begrenzt sind und die Angriffsfläche wächst? Erfahren Sie, wie die richtige Kombination aus Technologie und menschlicher Expertise Bedrohungen rund um die Uhr erkennt und eliminiert.

Roland Meier

Specialist Sales Manager MDR

CrowdStrike

NIS2 und KI-gesteuerten Angriffen mit externen SOC-Services begegnen

Bei aktuellen Herausforderungen in der IT-Sicherheit wie NIS2 und KI-gesteuerten Angriffen stoßen viele IT-Abteilungen an ihre Grenzen, denn Sicherheitswerkzeuge müssen rund um Uhr von Fachpersonal bedient werden. Wir zeigen auf, wie Sie Ihre IT-Sicherheit zukunftssicher und resilient aufstellen, welche Rolle Mensch und KI spielen und wie Sie bei all dem von einem Managed SOC Service profitieren können.

Michael Veit

Technology Evangelist

Sophos

Erhöhung Ihres AppSec-Programm-Reifegrades mit Entwickler-freundlichen SAST- und DAST-Tools.

Mathias Conradt

Principal Solutions Engineer

Snyk

Session 1:

Wenn der CFO das Lösegeld bezahlen würde…

Im ersten deutschen Cyber Experience Center der Orange Cyberdefense erlebt das Top-Management hautnah, wie sich ein Ransomware Angriff anfühlt, welche Auswirkungen zu erwarten sind und welche Entscheidungen getroffen werden müssen. Götz Weinmann gibt Einblicke in das Cyber Experience Center und lässt die TeilnehmerInnen ein wenig spüren, was Sie im Cyber Experience Center erwartet.

Session 2:

ThreatVision: Kill the Noise – with confidence

Threat Informed Defense in der Praxis: Unser Experte Götz Weinmann demonstriert praxisnah, wie Sie mit einer guten Threat Intelligence Plattform das Maximum aus Ihrer Sicherheitsinfrastruktur herausholen, worauf es bei Threat Intelligence (TI) ankommt und warum TI immer Bestandteil von Security Services sein sollte. Sie wollen loslegen? Bringen Sie Ihren Indicator of Compromise (IoC) mit zum Talk und hören Sie live, was unsere CERT-Experten dazu sagen…

Götz Weinmann

Senior Business Development Manager

Orange Cyberdefense Germany

Autonome Cybersicherheit: Wie KI Bedrohungen in Echtzeit

erkennt und neutralisiert

Mit ausgefeilteren Angriffen, die auch auf KI zurückgreifen,

kommen immer mehr klassische Sicherheitslösungen an ihre Grenzen. Doch autonome

KI-Systeme versprechen auch eine schnellere und effektivere

Bedrohungsserkennung. Aber sind sie wirklich zuverlässig? Wir werfen einen

Blick auf Chancen, Herausforderungen und reale Anwendungsfälle.

Andreas Mammitzsch

Enterprise Account Manager

SentinelOne

Thorsten Jakoby

Director Technology Expertise

Novatec GmbH

Den Datensilos ein Ende!

Zrinka Maslic

Solutions Architect

Kudelski Security

Josef Meier

Director Sales Engineering CEMEA

SentinelOne

Tickets

Jetzt Ticket für das Event sichern

Bitte haben Sie Verständnis dafür, dass wir keine Cybersecurity Provider als Teilnehmer akzeptieren.

Event Location, Anfahrt, Hotel Empfehlungen

So kommen Sie zu uns

Für die Anreise mit dem Auto

Es stehen Ihnen unter anderem folgende kostenpflichtige Parkmöglichkeiten zur Verfügung:

Für die Anreise mit der Bahn

Ludwigsburg ist von Stuttgart aus mit den S-Bahnlinien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten erreichbar. Vom Bahnhof sind es ca. 600 m bis zum Reithaus.

Entweder gehen Sie zu Fuß oder Sie fahren mit der Bus Linie 420 vom Bahnhof aus bis zur Haltestelle am Forum.

Für die Anreise vom Flughafen Stuttgart

Ludwigsburg liegt rund 30 Kilometer vom Stuttgarter Flughafen entfernt. Mit den S-Bahnlinien S2 oder S3 geht es bis zum Hauptbahnhof Stuttgart, anschließend mit der S4 oder S5 weiter nach Ludwigsburg.

Unsere Hotelempfehlungen

Ihnen steht eine breite Auswahl an Hotels rund um das Reithaus zur Verfügung:

- Nestor Hotel Ludwigsburg

Kontigent abrufbar mit dem Code: SD2025

Finden Sie hier Antworten

FAQ's

Einfach hier.

Das Ticket kostet 300€. Mit dem Code SECURITYDAYS4FREE erhalten Sie Ihr Ticket kostenlos.

Nein, aber bitte melden Sie sich frühzeitig an, da die Plätze begrenzt sind.

Ja, das ist kein Problem. Melden Sie sich einfach bei uns cybercompare@bosch.com oder telefonisch unter +49 711 811-91494.

Nein. Kommen Sie, wie Sie sich wohlfühlen. Falls Sie sich unsicher sind: Business Casual ist immer eine gute Wahl.

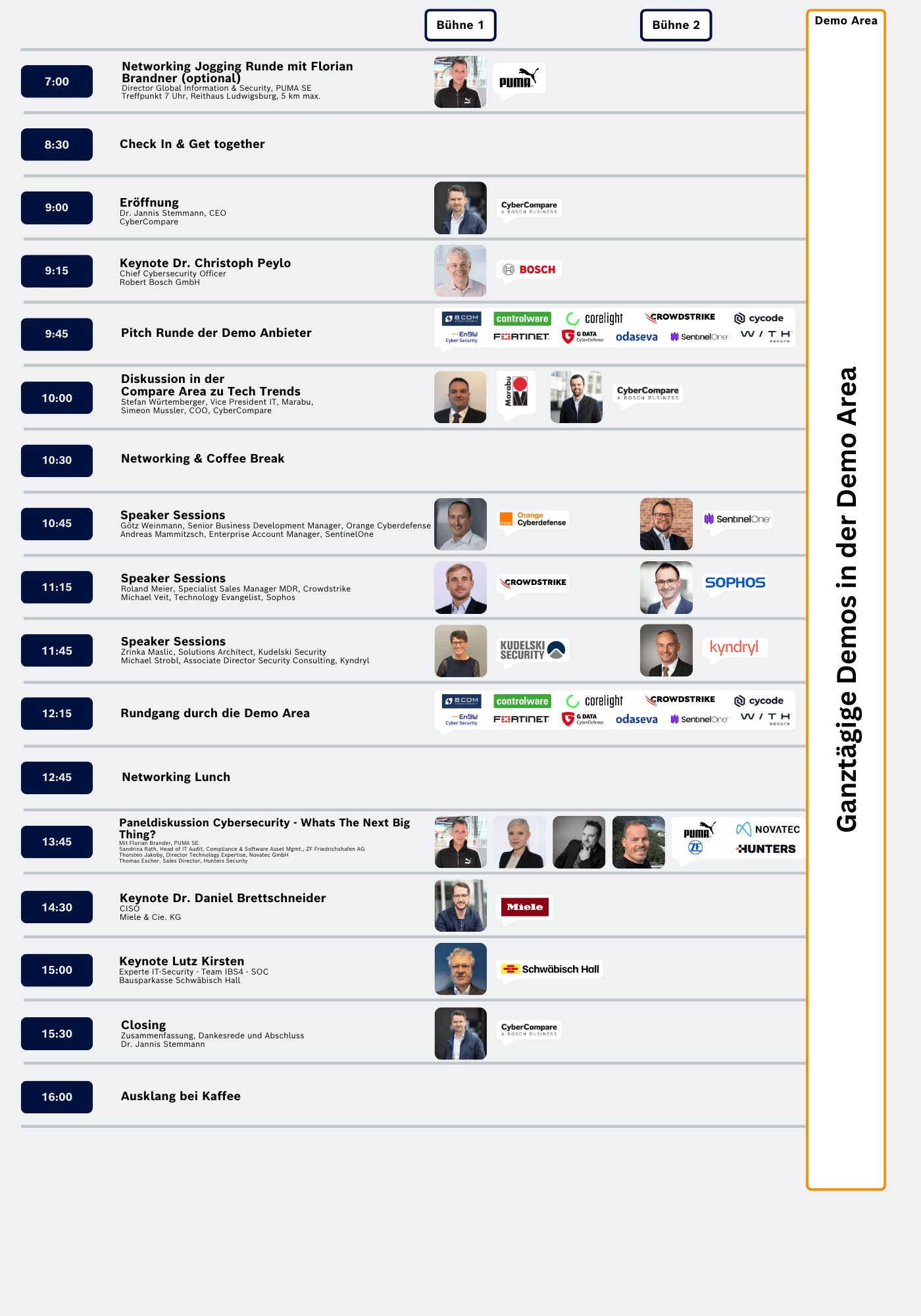

Am 02.04. um 08:30 Uhr beginnt unser Check-In. Um 09:00 Uhr starten wir mit unserem Programm.

Am zweiten Tag, dem 03.04. starten wir ebenfalls um 08:30 Uhr mit dem Check-In.

Ja klar. Sie finden die Agenda hier.

Ja.

Ja.

Ihnen steht eine breite Auswahl an Hotels rund um das Reithaus zur Verfügung:

- Nestor Hotel Ludwigsburg

Kontigent abrufbar mit dem Code: SD2025

Nein, einen offiziellen Shuttle-Service bieten wir nicht an. Der Veranstaltungsort ist jedoch bequem mit öffentlichen Verkehrsmitteln oder dem Taxi erreichbar. Vom Ludwigsburger Bahnhof sind es etwa 600 Meter zu Fuß bis zum Reithaus. Alternativ gibt es mehrere Taxi- und Fahrdienstanbieter in der Region.

Für die Anreise mit dem Auto

Es stehen Ihnen unter anderem folgende kostenpflichtige Parkmöglichkeiten zur Verfügung:

Für die Anreise mit der Bahn

Ludwigsburg ist von Stuttgart aus mit den S-Bahnlinien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten erreichbar. Vom Bahnhof sind es ca. 600 m bis zum Reithaus.

Entweder gehen Sie zu Fuß oder Sie fahren mit der Bus Linie 420 vom Bahnhof aus bis zur Haltestelle am Forum.

Für die Anreise vom Flughafen Stuttgart

Ludwigsburg liegt rund 30 Kilometer vom Stuttgarter Flughafen entfernt. Mit den S-Bahnlinien S2 oder S3 geht es bis zum Hauptbahnhof Stuttgart, anschließend mit der S4 oder S5 weiter nach Ludwigsburg.

Folgende kostenpflichtige Parkmöglichkeiten gibt es:

Die Parkplätze sind begrenzt, wir empfehlen Ihnen daher mit den Öffentlichen Verkehrsmitteln anzureisen.

- Karlsplatz

- Bärenwiese

Die Anuahl ist begrenzt.

In deutsch.

Nein.

Nein.

Sie finden alle Speaker und teilnehmenden Unternehmen hier.

Sowohl als auch.

Die Veranstaltung konzentriert sich auf aktuelle Trends und Herausforderungen in der Cybersicherheit unter dem Motto „strategy.community.excellence“

Ja klar! Vergessen Sie nicht uns auf LinkedIn zu taggen mit dem Hashtag #securitydays :)

Für weitere Informationen kontaktieren Sie bitte das CyberCompare-Team per E-Mail an cybercompare@bosch.com oder telefonisch unter +49 711 811-91494