Hallo zusammen,

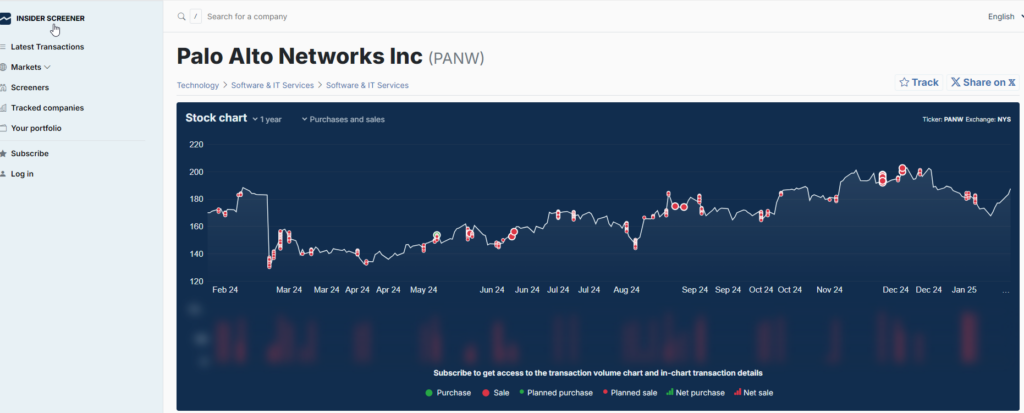

der CEO von Palo Alto Networks hat in den letzten Wochen für insgesamt ~140 Mio. USD Aktien seines Arbeitgebers verkauft (s. Chart anbei). Bestimmt, weil er auch regelmäßig diesen Marktkommentar liest 😉. Oder vielleicht macht er sich Sorgen um den drohenden Rückbau der Cybersecurity-Gesetzgebung in den USA. Auf jeden Fall sehen die Insider-Transaktionen, egal ob bei Fortinet, Crowdstrike, Zscaler, Okta, Cisco, Cloudflare, SentinelOne oder Rubrik, in den letzten 12 Monaten alle gleich aus: Offenkundig herrscht in der Vorstandsetage mehr Skepsis bzgl. der weiteren Kursentwicklung, als die Investor Relations Präsentationen erahnen lassen würden.

Kasse machen will auch Thoma Bravo mit dem ersten Cybersecurity IPO des Jahres, und zwar bei Sailpoint (Identity Security Suite inkl. IGA und PAM). Sailpoint war ja früher schon mal börsennotiert und ist dann 2016 für ca. 7 Mrd. USD übernommen worden. Wir haben mal einen Blick in den Börsenprospekt geworfen:

-

- Umsatz ca. 700 Mio. USD/Jahr, ca. 3000 Kunden, ca. 2600 MA

- Nicht profitabel (Free Cash Flow auch negativ)

- Marketing & Sales Aufwendungen von ca. 66% des Umsatzes bei großzügig ausgelegten 30% Umsatzwachstum. Also nochmal zum Mitschreiben: Dieses einzelne Cybersecurity-Unternehmen gibt eine halbe Milliarde für Werbung, Vertriebspersonal und Verkaufsprovisionen für Reseller aus. Wahrscheinlich, weil sich das Produkt quasi von allein verkauft.

- „We operate in a highly competitive market” – Als Wettbewerber werden u.a. IBM, Microsoft, Oracle, CyberArk, Okta und One Identity genannt (und es gibt natürlich noch auch einige andere wie Delinea, BeyondTrust, Ping oder Savyint)

- Der Markt für Identity Security wird mit ~55 Mrd. USD abgeschätzt, das wären ca. 25% des Gesamtmarkts für Cybersecurity weltweit => Mag sein, erscheint zu hoch, es gibt ja schließlich noch genug andere Kategorien

- Wie nach Private Equity Transaktionen üblich, ist Sailpoint jetzt leicht überschuldet (mit dem ca. 2fachen des Umsatzes), die Zinslast ist ungefähr so hoch wie die Entwicklungsaufwendungen

Die geneigten LeserInnen ahnen es bereits: Persönlich würde ich in so einer Situation als Kleinanleger niemals investieren. Bei meinem Track Record ist also davon auszugehen, dass der IPO garantiert ein Riesenerfolg wird.

Das EDR Telemetry Project macht weiter Fortschritte und hat die Linux-Ergebnisse veröffentlicht. Neben Uptycs haben SentinelOne, MS Defender, Crowdstrike und LimaCharlie dabei am Besten abgeschnitten. Abgeschlagen sind bisher u.a. ESET oder VMWare Carbon Black. Nicht erkannt von den meisten Lösungen wurden im Test u.a.

- User Logoff und fehlgeschlagene Logons

- Scripte

- Neu erzeugte oder geänderte User Accounts

- Neue Treiber und Kernel/eBPF Events

- Service Deletion

Belegt also die Notwendigkeit von XDR/SIEM-Lösungen (oder spezielle Linux EDR-Varianten), um für Linux-Systeme auf ein vergleichbares Überwachungsniveau wie bei Windowsmaschinen zu kommen. Auch hier ist aber sicher mit weiteren technischen Fortschritten zu rechnen.

Ein paar Punkte vom internen Google SOC („Detection & Response“) Team, die für die Überwachung von GCP und Arbeitsplätzen von > 180k MA verantwortlich sind:

- Für jedes interne Asset wird mit dem Asset Owner eine Risikoanalyse durchgeführt und darauf aufbauend dann die Erkennungsregeln zugeordnet (oder neu erstellt).

- Die Erkennungsregeln werden durch dieselben SOC Analysten geschrieben und gewartet, die dann auch auf die Incidents reagieren (müssen) – um zu vermeiden, dass Alarme nicht ernst genommen werden

- Die Leistungsfähigkeit des SOC wird u.a. anhand folgender KPI gemessen:

-

- Dwell Time von erkannten Angriffen, aktuell wohl bei „wenigen Stunden“

- Kosten pro Ticket

- Fallbearbeitungszeit (Time to Resolution)

- Anzahl analysierter Events

- KI wird für die Erzeugung und Anreicherung der Alarme genutzt, für die Automatisierung der Fallbearbeitung, für Handlungsempfehlungen sowie für die Entwürfe von Executive Summaries / Berichten. Das KI System lernt aus den verbleibenden manuellen Tätigkeiten der Analysten dazu

- Alle SOC-Analysten können Code analysieren, gut programmieren und Schritte bis hin zu Incident Response vollständig abdecken, d.h., tendenziell geringe Arbeitsteilung und wenig Übergaben zwischen Teams oder Teammitgliedern, sondern eher E2E Fallbearbeitung

Und weil wir gerade beim Thema Detection Engineering sind: Die wahren Profis auf diesem Gebiet sind anscheinend die Hersteller von Computerspielen wie Call of Duty, die ausgefeilte Cheats von Spielern erkennen müssen, und dafür quasi eine in das Spiel integrierte EDR-Engine betreiben. Stichworte wie Windows API Hooking, Erkennung von Testmodi/Debugging-Tools am Rechner und Überwachung des Netzwerkverkehrs.

Was gibt es Neues aus der M&A Szene?

- SoftwareOne hat Crayon aus Norwegen übernommen – zusammen haben die beiden Reseller dann ca. 13k MA und bewegen ~1,6 Mrd. EUR an Umsatz

- NinjaOne (Endpunkt-Mgmt.) hat Dropsuite (Cloud Data Backups & Recovery) gekauft

- Withsecure hat ihr Beratungsgeschäft (ca. 250 MA) an die schwedische PE-Firma Neqst verkauft – das Business wurde in der Transaktion mit ~23 Mio. EUR bewertet => Würde vermuten, das entspricht weniger als dem Jahresumsatz

- Tenable will Vulcan (Aggregation von Schwachstellen + Assetdaten aus mehreren Quellen) übernehmen

Und damit dann wie üblich ein paar Notizen aus Vendor Briefings:

CSOC (Certified Security Operations Center, Teil des TÜV Trust IT Verbunds):

- Deutscher SOC-Betreiber

- 24/7 Überwachung über kleine Schichtteams

- Interessant: Kompletter Tech-Stack (auch für die Mitarbeiter-PCs) nur Open Source oder Eigenentwicklungen, d.h., Null Microsoft. Wazuh als SIEM.

- Auch eigenes KI-Tool zur Unterstützung der SOC-Analysten => Abschätzung im Interview war, dass die Analysten dadurch ~50% produktiver arbeiten

- Viele Kunden auch mit OT, z.B. Stadtwerke. Eigenes OT Anomalieerkennungssystem als Alternative zu Dragos, Claroty, Nozomi, Rhebo etc.

- Sehr transparent: Preise auf Homepage, z.B. Überwachung von knapp 1000 Endpunkten ~36 TEUR/a

Armo:

- Cloud Security aus Israel, sind in der Community für Kubescape (Kubernetes Security, Alternative zu Falco) bekannt

- Natürlich basierend auf eBPF Kernel Monitoring

- Module, um an der Stelle auch mal mit ein paar Abkürzungen zu glänzen:

-

- CWPP (Cloud Workload Protection)

- CSPM/KSPM (Cloud/Kubernetes Security Posture Mgmt.)

- CADR (Cloud Application Detection and Response)

- CIEM (Cloud Infrastructure Entitlement Mgmt.)

- RBVM (Runtime Schwachstellen Mgmt.)

- Infrastructure as Code Security

- API Security

- Decken also heute schon einen Großteil der Funktionen von Wiz oder PAN Prisma ab. Aber noch nicht oder nicht in vergleichbarem Umfang: Code Scanning (SAST/DAST). Dafür eben der starke Fokus auf Container + K8s

- Deployment als SaaS, on prem oder private Cloud möglich

- Ca. 50 Kunden, in der EU u.a. Ericsson, Orange

Cork:

- Mal etwas ganz Spezielles: Eine Art Cyberversicherung, die durch MSP/MSSPs an Endkunden weiterverkauft wird

- Cork bietet eine Ausgleichszahlung bis zu 500k USD, falls ein Kunde dieses MSSPs gehackt wird, also eine „Breach Warranty“. Diese greift auch schon bei kleinen Schäden wie Gutscheinbetrug, d.h., nicht nur bei einem umfangreichen Ransomware-Vorfall.

- Technische Voraussetzungen, die seitens Cork bei Endkunden gefordert werden, sind überschaubar:

- Backups

- EDR

- MFA (insb. Windows-Login)

- Ergänzt wird die Breach Warranty durch die präventive Überwachung der beim MSSP und Kunden eingesetzten Security Tools via APIs

- Damit können Unternehmen als Endkunden auch die Vorgaben von konventionellen Cyberversicherungen einfacher erfüllen und gleichzeitig die Selbstbeteiligung im Schadensfall (zumindest teilweise) kompensieren

- Bisher nur in den USA tätig und mit Fokus auf KMU im Endkundensegment. Hiscox übernimmt die Rückversicherung

- Das gleiche Konzept würde nach meinem Dafürhalten sicher auch in Europa gut ankommen. 95% der im DACH Raum tätigen ~150 SOC- und MDR-Anbieter haben bisher keine Breach Warranty im Angebot => Eignet sich noch gut als differenzierendes Feature

XM Cyber (Update):

- Kennen (auch durch den intensiven Support der Schwarz Gruppe im Go-To-Market) alle im DACH Raum als Anbieter von CTEM/Attack Path Simulation auf Basis, nehme ich an. (Auf Basis von Agenten auf den Endpunkten wird dazu ein digitaler Konfiguationszwilling in der Cloud aufgebaut, der dann für die Simulation genutzt wird, im Produktivsystem gibt es keine Scans oder Exploits). Alle möglichen Angriffspfade werden u.a. nach Aufwand aus Angreifersicht bewertet, um Gegenmaßnahmen an „Choke Points“ zu priorisieren. Deshalb hier nur ergänzend ein paar Punkte, die für mich im letzten technischen Deep Dive interessant waren:

- Als weltweite Kundenbasis wurde die Zahl von ~300-400 genannt, u.a. SAP, Sana Gruppe

- Berücksichtigung nicht nur von Schwachstellen inkl. Fehlkonfigurationen, sondern auch z.B. mögliche Umgehung von EDR oder bereits vorhandene Credentials

- Bei der Bewertung der Ausnutzbarkeit werden vorhandene Libraries berücksichtigt, allerdings nicht, ob die Komponente auf diesem Host tatsächlich in den Speicher geladen und ausgeführt wurde

- Die Remediation Handlungsempfehlungen wie Patches oder Änderung von Registry Keys (waren teilweise wirklich sehr detailliert inkl. Screenshots bei z.B. GPO-Anpassungen) können direkt in ein ITSM oder SOAR überführt werden

- Kunden müssen für die on prem Assets jeweils individuelle Szenarien (insb. Breach Points und kritische Assets) definieren. Warum kann man nicht einfach automatisch den Scope auf das gesamte Unternehmen und alle Assets als mögliche Breach Points und Zielsysteme ausdehnen? Weil dann keine Priorisierung mehr erfolgt. Für sehr große Umgebungen mit vielen Legal Entities und Netzen wird das also u.U. aufwändig und setzt schon eine Priorisierung als Eingangsinformation voraus. Szenariounabhängige Analysen sind aber wohl auf der Roadmap.

- Gefundene Schwachstellen können gezielt als akzeptiertes Risiko für die weitere Priorisierung ausgeschlossen werden (wenn z.B. eine Maßnahme bereits festgelegt wurde). Auf Level der Angriffstechniken funktioniert das aber wohl nur eingeschränkt.

- Bei IaaS/PaaS reicht auch ein API-Key, um alle Infos zu erhalten (also keine Agenteninstallation notwendig). Funktioniert noch nicht für SaaS-Apps

- Kundendaten können über die neue Google-Kooperation auch so verschlüsselt werden, dass XM Cyber keinen Zugriff darauf hat

- Angriffspfade über OT-, Enterprise IoT-Geräte und Hypervisoren können über die Integration von Schwachstellenscan-Daten (via Tenable, Qualys o.ä.) zumindest teilweise abgebildet werden

Wie immer: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per Email. Dito für Abmeldungen vom Verteiler.

Für die Leute, die diese Email zum ersten Mal Lesen: Herzlichen Glückwunsch! Hier kann man sich bei Interesse anmelden.

Viele Grüße

Jannis Stemmann