Autoren: Michael Voeth, Clare Patterson und Jannis Stemmann; veröffentlicht in Cyber Security: A Peer-Reviewed Journal, Band 6, Ausgabe 1.

Biografie der Autoren

Michael Voeth begann vor 20 Jahren bei Bosch in der Abteilung für Sondermaschinen und Montagesysteme, wo er für die Standardisierung von Software, Kommunikation und Datenaustausch verantwortlich war, um die Effizienz und Produktivität zu steigern. Anschließend war er als Produktmanager in der Verpackungsmaschinenorganisation tätig. Seit mehr als zehn Jahren ist er weltweit für die IT-Sicherheit der Infrastruktur und Maschinenkonnektivität im Fertigungsbereich von Bosch verantwortlich.

Clare Patterson ist Cyber-Sicherheitsforscherin und arbeitete zuvor bei Shell in der Cyber-Sicherheitsstrategie und -transformation sowie als CIO von Shell Energy. Sie hat einen MSc in Cyber-Sicherheit von der University of London und studiert für einen PhD an der University of Kent.

Jannis Stemmann arbeitete zuvor bei McKinsey & Co. als Berater und war als Vizepräsident für Fertigung verantwortlich für zwei Bosch-Werke. Er war auch Chief of Staff für den Vorstand von Bosch. Er hat einen PhD in Ingenieurwissenschaften von der Technischen Universität Hamburg, Deutschland.

Abstract

Neben den IT-Sicherheitsrisiken, mit denen fast alle Unternehmen konfrontiert sind, müssen Hersteller zusätzliche Herausforderungen bewältigen, die sich aus dem Betrieb ihrer eigenen Fabriken ergeben. Typische Schwierigkeiten entstehen beispielsweise durch Altsysteme, proprietäre Kommunikationsprotokolle und Echtzeitanforderungen in hochautomatisierten Produktionsumgebungen. Gleichzeitig müssen Budgetbeschränkungen berücksichtigt werden, da Hersteller oft starker Konkurrenz ausgesetzt sind (Werke sind in der Regel bei niedriger Auslastung unprofitabel, daher hat jeder Wettbewerber einen starken Anreiz, die Preise bis auf die Grenzkosten der Produktion zu senken). Dieses Papier erklärt das kombinierte Sicherheitskonzept für IT und Betriebstechnologie (OT), das von einem Unternehmen mit globaler Fertigungspräsenz in verschiedenen Branchen verwendet wird. Die aus der Prüfung einiger Sicherheitswerkzeuge gewonnenen Erkenntnisse sind ebenfalls enthalten. Um Know-how zu skalieren und die Sicherheit für Unternehmen in ähnlichen Situationen erschwinglicher zu machen, wird das Konzept eines kuratierten Marktplatzes eingeführt und dessen Umsetzung beschrieben.

Einleitung: Ein globaler und vielfältiger Fertigungsfussabdruck

Die Bosch-Gruppe ist ein globales Unternehmen, das 1886 gegründet wurde und fast 78 Milliarden Euro Umsatz sowie etwa 400.000 Mitarbeiter hat. Derzeit gibt es vier Hauptgeschäftsbereiche:

- Mobilitätslösungen (insbesondere für Automobilkomponenten);

- Industrietechnologie (elektrische und hydraulische Antriebe und Steuerungen sowie Sondermaschinen wie Montagelinien und Prüfstände für Bosch-Werke und Forschungs- und Entwicklungseinrichtungen);

- Energie- und Gebäudetechnologie (Sicherheits- und Kommunikationslösungen, Heiz- und Wasserversorgung);

- Konsumgüter (Elektrowerkzeuge und Haushaltsgeräte).

Aufgrund des vielfältigen Produkt- und Kundenportfolios ähneln die zugrunde liegenden Geschäftseinheiten bis zu einem gewissen Grad mittelständischen Unternehmen mit einem erheblichen Maß an unternehmerischer Unabhängigkeit. Bosch ist mehrheitlich im Besitz der Robert Bosch Stiftung, einer Art gemeinnütziger Einrichtung. Im Einklang mit dem Geist seines Gründers strebt das Management stets an, ein Gleichgewicht zwischen wirtschaftlichen, sozialen und ökologischen Interessen zu finden. Ein langfristiger Fokus steht im Mittelpunkt der Unternehmenswerte. Beispielsweise sind alle Bosch-Standorte seit 2020 bereits CO2-neutral.

Das globale Werknetz umfasst fast 250 Fabriken in nahezu allen Ländern, wobei ein typisches Werk 500–2.000 lokale Mitarbeiter hat. Der Bestand an Fertigungsanlagen umfasst etwa 125.000 Maschinen mit 750.000 IT-Geräten von mehr als 3.000 Maschinenanbietern, wobei jährlich etwa 10.000 Maschinen hinzugefügt oder ersetzt werden. Die Fertigungsprozesse und Automatisierungsgrade variieren erheblich zwischen Produktkategorien und Ländern. Insgesamt wird die geschätzte Anzahl der verwalteten virtuellen lokalen Netzwerke (VLANs) auf 4.000 beziffert. Etwa 30.000 Techniker, einschließlich externer und interner Wartungsmannschaften, warten die Produktionsanlagen und benötigen daher regelmäßig Zugang zu z.B. Mensch-Maschine-Schnittstellen (HMIs), Industrie-PCs oder programmierbaren Logiksteuerungen (PLCs). Generell betreibt Bosch keine kritische Infrastruktur. Gleichzeitig sehen sich die meisten Geschäftseinheiten erheblichem Wettbewerb ausgesetzt und arbeiten mit knappen Budgets. Beide Aspekte sind für die IT-/Betriebstechnologie (OT)-Sicherheit relevant und teilen sich mit den meisten mittelständischen Unternehmen.

Werke enthalten viele Funktionen, die lokale Kompetenzen erfordern

Während die Fertigung im Mittelpunkt jedes Werks steht, sind viele weitere Funktionen für den Betrieb erforderlich. Zu den wichtigen weiteren Betriebsbereichen gehören Prozessengineering, Produktengineering, Logistik, Qualität, Facility Management (FM) sowie Spezialteams wie das Gesundheits- und Sicherheitsmanagement (HSE). All diese Bereiche kommunizieren auf der Werksebene dezentral miteinander, nicht zentral koordiniert. Dies ist auch ein wesentlicher Unterschied zu reinen Unternehmens-IT-Setups, die tendenziell sehr zentralisiert sind. Jedes Werk muss mit einer spezifischen Kombination aus nationalen Richtlinien, Produkten, Kunden- und Lieferantenverbindungen, Fertigungsprozessen und verfügbaren Teamkapazitäten arbeiten. All diese Faktoren beeinflussen die IT-Risikoanalysen. Als einfaches Beispiel müssen Werke definieren, ob sie lokale Serverräume benötigen, um die sie sich kümmern müssen. Es gibt jedoch auch viele kompliziertere Entscheidungen und Maßnahmen im Zusammenhang mit der IT/OT-Sicherheit, die vor Ort effizienter getroffen werden können, bis hin zur Incident-Response in einem Notfall, möglicherweise mit einer 24/7-Verfügbarkeit bei kurzer Vorankündigung. Die Verantwortung für die Sicherheit der lokalen IT und OT liegt immer bei der Werksleitung, die als Geschäftsinhaber betrachtet wird. Die Werksleiter werden von lokalen IT-Koordinatoren unterstützt, die sicherstellen, dass die zentrale Richtlinien und den Austausch bewährter Praktiken zwischen den Standorten eingehalten werden.

Werksicherheit basiert auf einem kontinuierlichen Verbesserungskreislauf

Systematisches Management für Bosch bedeutet einen kontinuierlichen Verbesserungsprozess (gemäß der bekannten Plan-Do-Check-Act (PDCA)-Logik). In diesem Sinne ist Sicherheit wie Sicherheit, Effizienz oder Qualität: Sie kann nie abgeschlossen oder erreicht werden – der Zielzustand entwickelt sich ständig weiter. Ausgangspunkt des Verbesserungszyklus ist die Definition von Rollen und Verantwortlichkeiten. Heute gibt es leicht etwa 1.600 Seiten relevanter Normen und Standards, die gefiltert werden müssen, um herauszufinden, was relevant ist und wie die Richtlinien umzusetzen sind. Beispiele hierfür sind COBIT für Managementverantwortlichkeiten, die Normfamilie ISO 27001–27035 für Sicherheitsmanagement, TOGAF als Rahmenwerk für Datenarchitekturen, Anwendungen, Infrastrukturen sowie interne Richtlinien wie das Bosch Produktionssystem. Natürlich müssen auch länderspezifische Vorschriften berücksichtigt werden. Auch die Klarheit über Verantwortlichkeiten und Zuständigkeiten bei Anbietern und IT-Dienstleistern sowie zwischen der zentralen IT und den lokalen Werks-Teams muss berücksichtigt werden.

Im nächsten Schritt werden Risikomanagementrichtlinien wie ISO 31000 oder NIST RMF in praktische Compliance- und Audit-Checklisten übertragen. Auf diese Weise werden implizite Erwartungen explizit. Oft wird in diesem Schritt deutlich, dass Richtlinien unterschiedlich interpretiert werden können. Bewertungen der IT jedes Standorts werden geplant und durchgeführt. Eine Kalibrierung zwischen den Werken ist hilfreich, um unklare Fälle zu entscheiden. Als Ergebnis von Selbstbewertungen und Audits werden Lücken zwischen dem aktuellen und dem Zielzustand des Risikomanagements aufgezeigt. Aktionspläne zur Minderung von IT/OT-Risiken werden dann festgelegt. Diese Pläne müssen Ressourcenbeschränkungen (häufig sowohl auf Budget- als auch auf Personalseite) berücksichtigen und daher ordnungsgemäß priorisiert werden.

Beispiele für IT-Sicherheitskontrollen finden sich in der ISO 27k-Serie; für spezifische ICS-Kontrollen ist die ISO/IEC 62443 ein Standardreferenz. Eine typische Risikominderungsmaßnahme in Werken ist die Netzwerksegmentierung. Während dies allgemeines Wissen ist, erfordert die genaue Art und Weise, (a) IT/OT-Ressourcen in angemessene Gruppen zu clustern und (b) den tatsächlich erreichten Grad der Trennung zu definieren und zu bewerten, detaillierte Expertise. Die Umsetzung der vereinbarten Aktionspläne dauert in der Realität oft länger als erwartet, und Rollouts nach ersten Pilotprojekten decken weniger als die erwartete Infrastruktur ab, aufgrund von Ausnahmen und technischen Schwierigkeiten. Der letzte Schritt in diesem Modellzyklus ist die Verankerung neuer Prozesse in der Organisation. Hauptbestandteile sind Dokumentation, Workflow-Automatisierung, Überwachung, Berichterstattung und Kompetenzmanagement, z.B. durch Schulung von Mitarbeitern und externen Partnern. Im Verlauf eines solchen Zyklus wurden Gesetze und Standards aktualisiert, neue Produkte entwickelt, neue Werke gebaut, neue Angriffsvektoren entdeckt und neue Lektionen gelernt. So beginnt der Zyklus von neuem.

Zonenkonzept

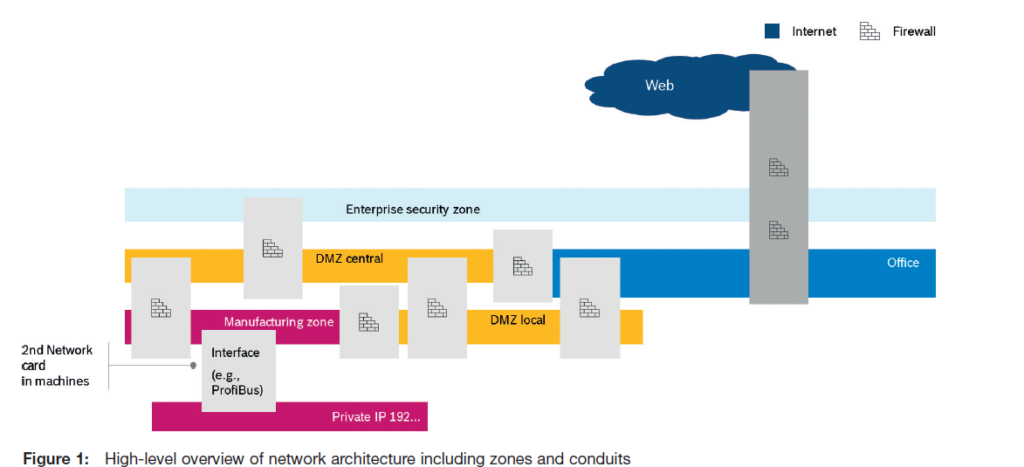

Die Architektur, die in den meisten Bosch-Standorten verwendet wird, ähnelt grundsätzlich den Standardreferenzarchitekturen von z.B. NIST oder der IEC. Eine hochrangige Übersicht (siehe Abbildung 1) einer typischen Zonentrennung würde sowohl vertikale als auch horizontale Netzwerksegmentierung mit definierten Leitungen zeigen. Unternehmenszonen, die hellblau dargestellt sind, werden von der zentralen IT-Funktion verwaltet. Vermögenswerte in diesen Zonen werden gemäß den neuesten Praktiken gepatcht und gehärtet. Als Faustregel gilt, dass es in diesen Zonen keine Altsysteme gibt. Die gleichen Regelwerke sind auch für lokale Büro-Zonen relevant, die in dunklerem Blau dargestellt sind. Demilitarisierte Zonen (DMZ) sind gelb dargestellt. Es gibt eine gemeinsame Verantwortung von zentraler IT und zentraler Fertigungs-IT für Leitungen zwischen DMZ und Büro-Zonen. Die Infrastruktur in der DMZ ist ebenfalls gehärtet und gepatcht. Die zentrale DMZ enthält globale Dienste für alle Werke, z.B. Konnektivität, Remote-Zugriff, Asset-Management-Datenbanken und Softwareverteilung. Ein Asset-Inventar, das alle Maschinen-OT-Vermögenswerte umfasst (z.B. bis zu zehn Vermögenswerte pro Maschine, mit mehreren Industrie-PCs), ist entscheidend für das systematische Management. Lokale DMZ hosten Server für z.B. SCADA, MES oder lokale Datenbanken. Teilweise mit der DMZ verbunden, werden Maschinen und Maschinencluster in Sicherheitszonen betrieben. Diese sind in VLANs unterteilt, wobei große Werke bis zu 100 verschiedene OT-VLANs haben. Als allgemeine Richtlinie sind direkte Internetverbindungen aus inneren Zonen nicht gestattet. Zum Beispiel werden in der DMZ oder in lokalen Werkzonen keine E-Mail-Server betrieben. Neue Herausforderungen in dieser Hinsicht sind Internet-of-Things (IoT)-Geräte wie Videokameras, die die DMZ umgehen, indem sie direkt mit einem IoT-Gateway verbunden werden und Zugang aus dem Internet oder von untrusted Geräten (z.B. Servicetechnikern, die Webcams zur Überwachung eines Prozesses verwenden) bieten. Die Änderungsrate in OT-Umgebungen macht auch das Management von Firewall-Regeln unhandlich. Daher werden neue Konzepte („Zero Trust“) in Betracht gezogen.

SHELL-Modell: Verteidigung in der Tiefe

Das zuvor diskutierte Zonen-Konzept kann als Zentrum eines Sicherheits-Schalenmodells (auch als Verteidigung in der Tiefe bezeichnet¹) betrachtet werden. Organisatorische und technische Sicherheitskontrollen werden eingesetzt, um Werke gegen verschiedene Arten von Cyberangriffen und Missbrauch von IT/OT-Vermögenswerten zu verteidigen – die häufigsten sind Denial-of-Service (DoS), Mass Malware und gezielte Ransomware-Angriffe.

- Shopfloor-Mitarbeiter werden mit speziellen Kampagnen zur IT/OT-Sicherheitsbewusstsein und -richtlinien geschult, wobei Formate verwendet werden, die ihre Situationen, Sprachen und Anforderungen berücksichtigen;

- Intrusion Detection Systems/Intrusion Prevention Systems (IDS/IPS) werden verwendet, um Leitungen zwischen Unternehmens- und lokalen Zonen zu überwachen;

- Für den Endgeräteschutz ist ein allgemeines Problem für Hersteller der weit verbreitete Einsatz von Altsystemen mit leicht ausnutzbaren Schwachstellen (z.B. Industrie-PCs, die mit Windows XP oder Windows 7 betrieben werden) oder die keine grundlegenden Sicherheitsmerkmale wie Benutzerauthentifizierung und Autorisierung aufweisen (z.B. die meisten Industriecontroller). Daher entwickelte Bosch zusammen mit einem Sicherheitsanbieter einen Antivirus-Scan-Stick, der verwendet werden kann, um Maschinen während des Betriebs zu überprüfen, ohne dass eine Unterbrechung erforderlich ist. Der Scan-Stick funktioniert mit Windows XP und anderen gängigen Altsystemen und kann regelmäßig mit den neuesten Signaturen aktualisiert werden. Es ist offensichtlich keine ideale Endpoint-Schutzlösung, kann jedoch Malware weitgehend beseitigen. Das Tool wird auch externen Unternehmen vom Sicherheitsanbieter kommerziell zur Verfügung gestellt;

- Alle Universal Serial Bus (USB)-Geräte oder Massenspeicher werden vor dem Anschluss an Maschinen an einer Scan-Station auf Malware überprüft. Mechanische Schutzkappen werden verwendet, um es zumindest schwieriger zu machen, USB-Stecker versehentlich einzufügen;

- Eine weitere Herausforderung ist die heterogene Maschinenlandschaft. Offensichtlich ist es nicht praktikabel, individuelle Remote-Zugriffslösungen für jeden einzelnen Maschinenlieferanten zu verwenden. Daher entwickelte Bosch eine proprietäre Remote-Shopfloor-Zugriffslösung, die mit einer Drei-Faktor-Authentifizierung, einem Ticketing- und Überwachungssystem ausgestattet ist und in allen Werken und für die meisten verbundenen Maschinentypen weltweit funktioniert. Die Arbeitssicherheit wird berücksichtigt, indem ein lokaler Betreiber den Remote-Zugriff mit einem physikalischen Schlüsselschalter an der Maschine oder Montagelinie bestätigt oder abschaltet.

All diese Verteidigungsmethoden werden durch andere Kontrollen ergänzt und regelmäßig getestet und überarbeitet, im Einklang mit der oben beschriebenen kontinuierlichen Verbesserung.

Lektionen aus dem Asset-Inventar und ICS-Anomaliedetektionssystemen

Ein aktuelles IT/OT-Asset-Inventar ist eine grundlegende Voraussetzung für jede Art von systematischem Asset-Management (z.B. Wartung), nicht nur für die Sicherheit. Die Hauptziele des Asset-Inventarprozesses umfassen die Vollständigkeit des Inventars und die Reduzierung des manuellen Arbeitsaufwands. Informationen über Vermögenswerte sollten Elemente umfassen, die automatisch von Endpunkten abgefragt werden können (z.B. Firmware- und OS-Versionen) sowie Elemente, die aus anderen Datenquellen hinzugefügt werden müssen (wie der Vermögenswert „Besitzer“, d.h. ein verantwortlicher Mitarbeiter oder Team mit Kontaktdaten). ICS (OT) Anomalieerkennungssysteme hingegen werden im Allgemeinen nicht als von ähnlicher fundamentaler Bedeutung für die Sicherheit angesehen. Gleichzeitig wird ihre Nutzung von Systemanbietern und Beratern beworben, und neue Richtlinien in den USA oder Deutschland verlangen sogar deren Einsatz für einige Betreiber kritischer Infrastrukturen. Es gibt eine gewisse Überlappung zwischen den beiden zuvor genannten Produktkategorien, da ICS-Detektionssysteme bis zu einem gewissen Grad zur Erstellung und Wartung des Asset-Inventars verwendet werden können. Die Implementierung eines Detektionssystems ohne vorher definiertes Asset-Inventar wird nicht empfohlen. Die Vorteile eines gründlichen Asset-Inventars gehen jedoch weit über die Sicherheit hinaus, und ohne ein ordnungsgemäßes Inventar ist es schwierig, Alarme von Detektionssystemen zu priorisieren. Ein Basisinventar ist auch erforderlich, um sicherzustellen, dass die Abdeckung der Detektionssensoren so vollständig ist, wie beabsichtigt.

Bei Tests mehrerer marktführender Asset-Inventarsysteme in Bosch-Werken stellte sich heraus, dass aufgrund der heterogenen Maschinenbasis 10–15 Prozent der tatsächlich verbundenen Vermögenswerte von keiner einzelnen Asset-Inventarlösung gefunden oder korrekt identifiziert wurden. Diverse und in einigen Fällen proprietäre Protokolle waren teilweise inkompatibel mit der getesteten Software, trotz der Behauptungen einiger Anbieter. Wie einer der Autoren gerne sagt, sprechen die Maschinen in verschiedenen Dialekten, und einige dieser Dialekte sind selbst für Muttersprachler schwer zu verstehen. Daher entschied sich Bosch für eine Kombination von Systemen, um eine Konfigurationsmanagementdatenbank (CMDB) zu füllen – bis zu einem gewissen Grad immer noch manuell. Alle OT-Vermögenswerte, die mit dem zuvor erläuterten OT-VLAN verbunden sind, müssen in derselben CMDB dokumentiert werden, die für Unternehmens-IT-Netzwerkkomponenten und Server aus der zentralen IT-Organisation verwendet wird. So sind derzeit mehr als 250.000 Vermögenswerte von Fertigungsstandorten in der zentralen CMDB dokumentiert und mit den bestehenden VLAN-Segmenten, Netzwerk-Infrastrukturen und Serverkomponenten verknüpft. Um Angriffe auf inventarisierte Vermögenswerte in der Fertigung zu erkennen, wurden verschiedene Systeme und Anbieter an Produktionsstandorten getestet. Die ersten Piloten wurden sehr nah an den Fertigungslinien installiert. Es stellte sich jedoch heraus, dass die ICS-Detektionssysteme eine hohe Anzahl von Alarmen auslösten. Selbst nach Monaten der Baseline gab es für große Fabriken mehr als 1.000 falsch-positive Ereignisse pro Tag. Die Analyse der Ergebnisse ergab zwei Hauptursachen:

- Ältere Maschinen mit undokumentierten Datenflüssen, die oft auf Betriebssystemen und Anwendungen betrieben werden, die nicht mehr unterstützt werden;

- Häufige Prozessänderungen, z.B. verursacht durch neue Produktvarianten oder Änderungen von Prozessvariablen.

Die Erfahrung war ähnlich wie die, die in einem kürzlich erschienenen Artikel beschrieben wurde, in dem es heißt: „Statische Regelwerke erzeugten übermäßige Mengen an falsch-positiven Warnungen, die zu einer Überlastung der Analysten, Signalblindheit und Alarmermüdung führten.“² Der schrittweise Austausch von Altsystemen wird sicherlich die Dokumentation des Datenflusses verbessern. Besonders dieser Punkt scheint jedoch anders zu sein als in Kraftwerks- oder Raffinerieumgebungen, wo die Prozessparameter vermutlich stabiler und die Kommunikationsprotokolle standardisierter sind. In der Automobilzulieferindustrie ist eine tägliche Prozessoptimierung (innerhalb eines kontrollierten Zyklus, einschließlich Tests und Validierung) oft notwendig, um wettbewerbsfähig zu bleiben. Das Management der Ereignisse (einschließlich winziger Unterschiede in der Signalzeit oder Prozesswerten), die von einem Anomalieerkennungssystem erzeugt werden, erfordert daher eine enorme Kapazität an Fachanalysten, die sich die meisten Fertigungsanlagen einfach nicht leisten können. Wie in einer kürzlichen Diskussion unter OT-Sicherheitsexperten festgestellt wurde³, könnte ein typischer Alarm von einem ICS-Anomalieerkennungssystem anzeigen, dass ein Programm des programmierbaren Logikcontrollers (PLC) geändert wurde. Aber das ist Routine und passiert in jeder bedeutenden Operation Hunderte von Male pro Monat. Um zu verstehen, ob dies ein Problem war oder nicht, müsste der Anlagenbesitzer diesen Alarm mit dem PLC-Update-Zeitplan und dem Zeitplan des Wartungsoperators, der das Update durchführte, vergleichen. Diese Zeitpläne könnten tatsächlich sehr flexibel sein (z.B. aufgrund regelmäßiger Überstunden), sodass es sehr schwierig sein kann, die Basislinie in der Realität zu verstehen. Natürlich könnte es stabilere Umgebungen geben, die sich für die Automatisierung von Alarmen eignen. Und idealerweise gäbe es einen strengen Änderungsmanagementprozess, der durch ein automatisiertes Workflow-System oder Ähnliches unterstützt wird – aber das ist für die meisten Hersteller auch weit von der Realität oder wirtschaftlichen Machbarkeit entfernt. Darüber hinaus erwiesen sich die ICS-Detektionssensoren als teuer, da für jedes Subnetz ein Sensor erforderlich ist und Werke bis zu hundert Subnetze verwenden. Daher war das wahrgenommene Kosten-Nutzen-Verhältnis viel schlechter als bei anderen Sicherheitskontrollen. Für spezifische Anwendungsfälle von elektronischen Steuergeräten wird beispielsweise OT-spezifische Eindringungserkennung verwendet; jedoch ist eine allgemeine Einführung an allen Fertigungsstandorten bisher keine priorisierte Maßnahme.

Herausfoderungen im Cybersecurity Markt: Warum Bosch CyberCompare gegründet hat

Wie die wenigen in diesem Artikel besprochenen Beispiele zeigen, hatte und hat Bosch die gleichen Herausforderungen wie die meisten anderen Eigentümer von IT- und OT-Vermögenswerten:

- IT-Abteilungen sind kapazitätsbeschränkt und technische Sicherheitsspezialisten sind rar;

- Die Budgets für IT-Sicherheit sind begrenzt;

- Sicherheitsanbieter geben tatsächlich einen hohen Anteil ihres Budgets für Marketing und Vertrieb aus. Eine aktuelle Studie zeigt, dass im Durchschnitt mehr als 40 Prozent der Einnahmen von IT-Sicherheitsanbietern für Vertrieb und Marketing verwendet werden.⁴ Tatsächlich zeigen Jahresberichte und Börsenprospekten von börsennotierten Sicherheitsunternehmen, dass die Marketing- und Vertriebskosten bei einigen sehr bekannten Anbietern mehr als 60 Prozent der Einnahmen ausmachen, wobei nur ein kleiner Teil dieser Summe in die Produktentwicklung investiert wird;

- Es gibt Hunderte von Sicherheitsanbietern in jeder Kategorie, und jeder Anbieter behauptet, dass seine Lösung technologisch führend und entscheidend für eine angemessene Sicherheitslage ist;

- Die Eigentümer der Vermögenswerte benötigen unabhängige Beratung, wie sie die maximale Sicherheit für ihr Budget erhalten können (oder anders ausgedrückt, wie sie die maximale Risikominderung für ihr Budget erreichen können). Das könnte sehr gut bedeuten, dass eine kostengünstige organisatorische Maßnahme anstelle der neuesten KI-Lösung ergriffen wird;

- Wenn eine technische Lösung und/oder eine Beratungsdienstleistung benötigt wird, wie sollte sie spezifiziert werden? Die meisten Unternehmen beginnen von Grund auf neu, wenn sie eine Anforderungsspezifikation für ein Endpoint Detection and Response (EDR)-System, Schulungen zur Sensibilisierung, Phishing-Kampagnen oder einen Penetrationstest erstellen. Tatsächlich spezifizieren die IT-Abteilungen vieler mittelständischer Unternehmen nicht einmal Anforderungen, was einen Vergleich von Angeboten erschwert;

- Eigentümer von Vermögenswerten sind zögerlich, sensible Informationen über Sicherheitslücken weit im Markt zu verbreiten. Die Verhandlung von Vertraulichkeitsvereinbarungen (NDAs) mit mehreren Anbietern ist zusätzliche Arbeitsbelastung. In der Summe führt dies oft effektiv zu einer Bindung an bestehende Partner;

- Die Bewertung von Angeboten — sie wirklich vergleichbar zu machen — ist sehr zeitaufwändig, insbesondere wenn die Mitarbeiter, die mit dieser Aufgabe betraut sind, dies zum ersten Mal für ein bestimmtes Thema tun. Die meisten Unternehmen kaufen eine Endpoint Protection Platform, ein Public Key Infrastructure (PKI)-System oder ähnliche Sicherheitslösungen nur einmal oder fordern es nur alle drei bis fünf Jahre an. Das Gleiche gilt für spezielle Beratungsdienstleistungen wie Netzwerkarchitekturdesign oder Bedrohungs- und Risikoanalysen;

- Eigentümer von Vermögenswerten suchen auch nach Hinweisen von anderen, z.B. wie man eine effektive Notfallrichtlinie schreibt oder wie man Proof-of-Concept-Tests eines Network Detection and Response (NDR)-Systems durchführt und bewertet. Von anderen zu lernen, die den Aufbau und die Anfangsschwierigkeiten bei der Installation von Software-Tools durchlaufen haben, ist typischerweise ein großer Vorteil. CyberCompare kann diese Lektionen nutzen, um sicherzustellen, dass Unternehmen die richtigen Fragen in RFQs stellen und verstehen, was wirklich erforderlich ist, um die Vorteile in den glänzenden Marketingbroschüren zu erreichen. Zum Beispiel sprechen viele Materialien von Anbietersoftware über die erstaunliche KI, die verwendet wird, um Ereignisse zu korrelieren und beeindruckende Grafiken zu erstellen, erwähnen jedoch nicht den gesamten Aufwand, um die Datenfeeds zum Laufen und zu normalisieren, die erforderlichen Genehmigungen (z.B. von Betriebsräten), die Einrichtung von Regeln für die Datenaufbewahrung und -entsorgung, das Feintuning der Alarme und die Aufrechterhaltung all dessen durch verschiedene Upgrade-Pfade.

Um den Cyber-Sicherheitsmarkt effizienter zu gestalten und die Sicherheit erschwinglicher zu machen, gründete Bosch daher eine Tochtergesellschaft, um einige dieser Herausforderungen anzugehen: Bosch CyberCompare. Im Wesentlichen fungiert diese Tochtergesellschaft als ein kuratierter, halb-digitaler Marktplatz und anbieterneutraler Berater für Chief Information Officers (CIOs):

- Im Gegensatz zu Managed Security Service Providern (MSSPs) oder Distributoren hat CyberCompare keine exklusiven Partnerverträge oder Wiederverkaufsverträge mit Anbietern. Gleichzeitig können Anbieter basierend auf Erfahrungen mit Bosch und Rückmeldungen von externen CyberCompare-Kunden empfohlen werden;

- Spezifikationsvorlagen werden zusammen mit Input von unabhängigen Fachexperten bereitgestellt, z.B. Spezialisten für die Implementierung von EDR/Managed Detection and Response (MDR), die tatsächlich Systeme verschiedener Anbieter parallel getestet haben;

- Kunden können Angebote unter der Marke Bosch anfordern, sodass Ausschreibungen anonymisiert werden und sensible Informationen der Kunden geschützt sind;

- Angebote werden transparent bewertet, und Empfehlungen werden an den Kunden ausgesprochen;

- Für Anbieter und Berater ist CyberCompare oft der effizienteste Vertriebskanal, da Kundenkontakte vorqualifiziert sind und alle erforderlichen Informationen transparent im Voraus bereitgestellt werden. Auch hochqualifizierte Spezialisten können sich leichter von kostengünstigen Anbietern mit begrenzten Qualifikationen abheben.

Beispiele für erfolgreiche Sicherheitsprojekte umfassen Standarddienstleistungen wie Penetrationstests oder Sicherheitsschulungen sowie großangelegte Bemühungen wie Managed Security Information and Event Management (SIEM) und Security Operations Centers (SOCs). Während CyberCompare anfangs auf die Bosch-Lieferkette abzielte, wird der Dienst jetzt von einer viel breiteren Palette externer Kunden genutzt. Das Unternehmen begann in Deutschland und hat sich auf andere Teile Europas, wie das Vereinigte Königreich, ausgeweitet.

Zusammenfassung

Unternehmen mit globalen Fertigungsstandorten müssen mit mehr Sicherheitsherausforderungen umgehen als regionale Unternehmen oder Unternehmen ohne signifikante Betriebstechnologie. Für Unternehmen, die keine kritische Infrastruktur betreiben, sind die Ressourcen für die IT/OT-Sicherheit oft besonders begrenzt und müssen effizient investiert werden. Bosch überprüft seine Sicherheitskonzepte wie Zonen, Leitungen und andere Kontrollen im Rahmen eines strukturierten Prozesses der kontinuierlichen Verbesserung. Gleichzeitig werden die gewonnenen Erkenntnisse über eine Tochtergesellschaft (Bosch CyberCompare) angeboten, um die Sicherheit erschwinglicher zu machen und den Cyber-Sicherheitsmarkt effizienter zu gestalten.

Referenzen

- Mosteiro-Sanchez, A., Barcelo, M., Astorga, J. and Urbieta, A. ‘(2020), ‘Securing IIoT using defence-in-depth: Towards an end-to-end secure industry 4.0’, Journal of Manufacturing Systems, Vol. 57, pp. 367–378.

- Kipling, L. (2020), ‘The industrial Internet of Things: From preventive to reactive systems: Redefining your cyber security game plan for the changing world’, Cyber Security: A Peer-Reviewed Journal, Vol. 4, No. 2.

- Peterson, D., Interview with Pascal Ackerman, author of Industrial Cybersecurity, Volumes 1 and 2 (2022), ‘Unsolicited Response Podcast’, available at https://unsolicitedresponse.libsyn.com/interview-with-pascal-ackerman-author-of-industrial-cybersecurity-volumes-1-and-2 (aufgerufen am 3. Mai 2022).

- Debate Security (Oktober 2020), ‘Cybersecurity Technology Efficacy: Is cybersecurity the new “market for lemons”?’, available at https://www.debatesecurity.com/downloads/Cybersecurity-Technology-Efficacy-Research-Report-V1.0.pdf (aufgerufen am 3. Mai 2022).

Zitation

Voeth, Michael, Patterson, Clare und Stemmann, Jannis (1. September 2022). Ein Sicherheitskonzept für ein globales Fabriknetzwerk: Praktische Überlegungen zur Implementierung. In der Zeitschrift Cyber Security: Ein peer-reviewed Journal, Band 6, Ausgabe 1. https://doi.org/10.69554/GYZJ2649.

Quelle/Originalverlag: Henry Stewart Publications.