Bitte haben Sie Verständnis dafür, dass wir keine Anbieter von Cybersicherheitslösungen als Teilnehmer akzeptieren.

Für diejenigen, die mit dem Auto anreisen

Die folgenden Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

Für Anreisende mit dem Zug

Ludwigsburg ist von Stuttgart aus mit den S-Bahn-Linien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten zu erreichen. Vom Bahnhof sind es etwa 600 m bis zum Reithaus.

Sie können entweder zu Fuß gehen oder die Buslinie 420 vom Bahnhof bis zur Haltestelle am Forum nehmen.

Für Anreisende vom Flughafen Stuttgart

Ludwigsburg ist etwa 30 Kilometer vom Flughafen Stuttgart entfernt. Nehmen Sie die S-Bahn-Linien S2 oder S3 zum Stuttgarter Hauptbahnhof und dann die S4 oder S5 nach Ludwigsburg.

Unsere Hotelempfehlungen

Sie können aus einer Vielzahl von Hotels rund um das Reithaus wählen und die Hotels mit unserem Hotelkontingent buchen:

Das Ticket kostet 300 €. Mit dem Code SECDAYS4FREE erhalten Sie Ihr Ticket kostenlos. Dieser Promo-Code ist begrenzt – first come, first served.

Nein, aber bitte melden Sie sich frühzeitig an, da die Plätze begrenzt sind.

Ja, das ist kein Problem. Kontaktieren Sie uns einfach unter cybercompare@bosch.com oder telefonisch unter +49 711 811-91494.

Nein, kommen Sie einfach so, wie Sie sich am wohlsten fühlen. Wenn Sie sich nicht sicher sind, was Sie anziehen sollen: Business Casual ist immer eine gute Wahl.

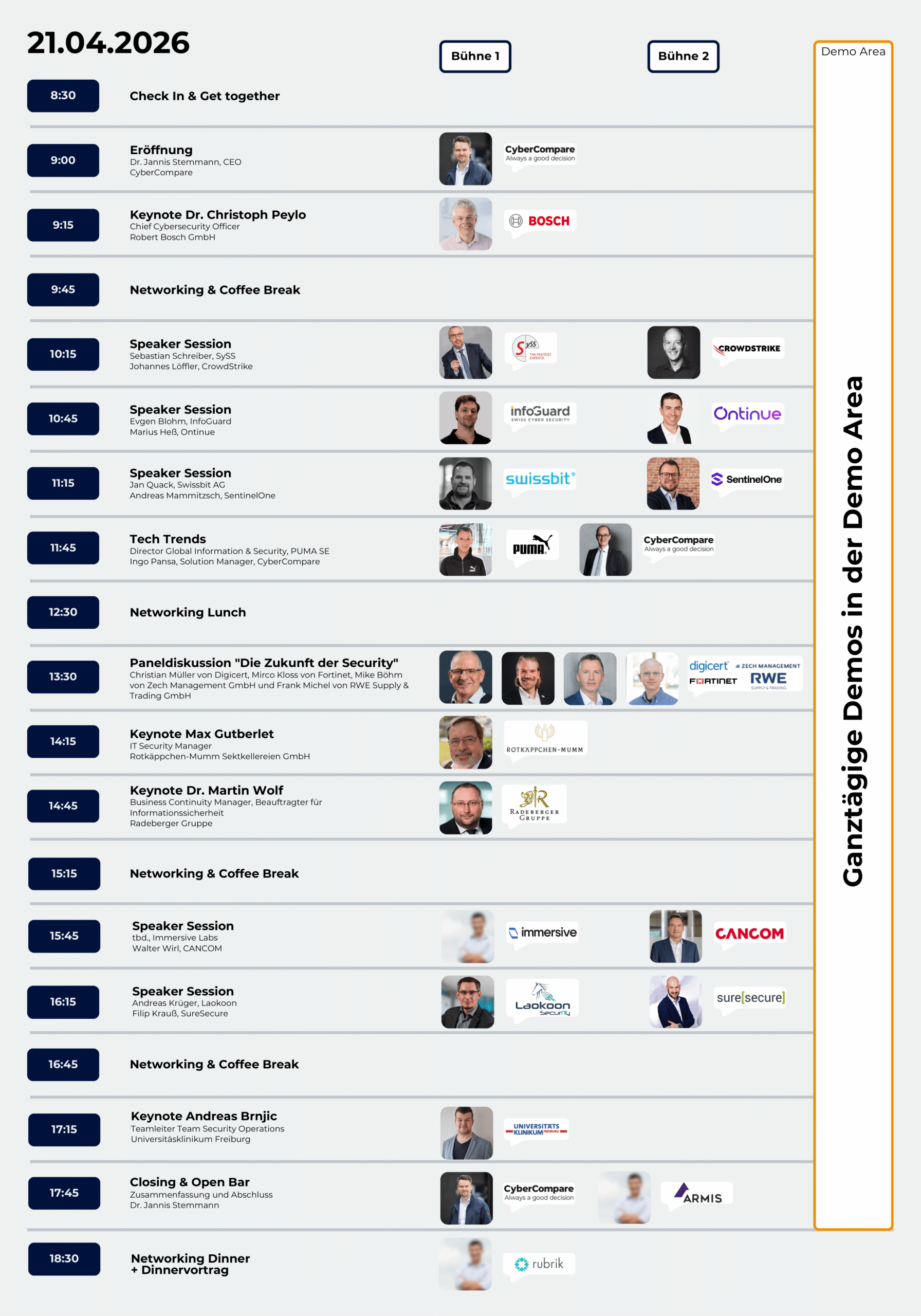

Die Türen öffnen um 08:00 Uhr für den Check-in. Die Veranstaltung selbst beginnt um 09:00 Uhr.

Yes of course. You can find the full agenda here.

ja.

Ja.

Sie können aus einer Vielzahl von Hotels rund um das Reithaus wählen und die Hotels über unser Hotelkontingent buchen:

Nein, wir bieten keinen offiziellen Shuttle-Service an. Der Veranstaltungsort ist jedoch mit öffentlichen Verkehrsmitteln oder dem Taxi gut erreichbar. Vom Bahnhof Ludwigsburg sind es etwa 600 Meter zu Fuß zum Reithaus. Alternativ gibt es in der Region mehrere Taxi- und Fahrdienstanbieter.

Für Anreisende mit dem Auto

Folgende Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

Für Anreisende mit der Bahn

Ludwigsburg ist von Stuttgart aus mit den S-Bahn-Linien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten zu erreichen. Vom Bahnhof sind es etwa 600 m bis zum Reithaus.

Sie können entweder zu Fuß gehen oder mit der Buslinie 420 vom Bahnhof zur Haltestelle am Forum fahren.

Für Anreisende vom Flughafen Stuttgart

Ludwigsburg ist etwa 30 Kilometer vom Flughafen Stuttgart entfernt. Nehmen Sie die S-Bahn-Linien S2 oder S3 zum Stuttgarter Hauptbahnhof, dann die S4 oder S5 nach Ludwigsburg.

Die folgenden Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

Plätze sind begrenzt

auf deutsch

nein.

nein

Alle Referenten und teilnehmenden Unternehmen finden Sie hier.

Ja.

Die Veranstaltung konzentriert sich auf aktuelle Trends und Herausforderungen im Bereich Cybersicherheit unter dem Motto „Strategie.Community.Exzellenz“.

Ja, natürlich! Vergessen Sie nicht, uns auf LinkedIn zu taggen :)

Für weitere Informationen wenden Sie sich bitte per E-Mail an cybercompare@bosch.com oder telefonisch unter +49 711 811-91494 an das CyberCompare-Team.

CyberCompare ist Ihr unabhängiger Partner, um IT-, OT- und IoT-Sicherheit einfacher, klarer und erschwinglicher zu machen.

Mit unserem etablierten Cybersecurity-Ökosystem erreichen Sie Cybersecurity-Exzellenz und erhöhen Ihre Widerstandsfähigkeit: Mit uns sparen Sie Zeit und Geld, ohne den Fokus zu verlieren.

Associations and industry collaboration