Hallo zusammen,

Wow, was für spannende Zeiten – endlich passiert mal was! 😉 Man kommt kaum zum Schreiben bei der Nachrichtenflut. Komischerweise redet niemand von Zöllen auf Microsoft Windows oder M365. Wäre auch schlecht für uns, falls die Lieferung dann eingestellt, oder die Einfuhrzölle einfach auf die Lizenzkosten umgelegt werden würden.

Der chinesischen Regierung ist dieses Problem bereits aufgefallen, anscheinend haben ein paar Leute rechtzeitig „The Art of the Deal“ gelesen. Dort wird seit 2024 die Nutzung von Windows und Intel bei Behörden untersagt. Alles läuft auf Linux-Derivaten und ARM-Architektur. Bisher scheint die Verwaltung in China immer noch zu funktionieren. Vielleicht entwickeln wir ja in Europa auch mal eine echte Alternative, anstatt uns pausenlos über die Technologieführerschaft anderer Länder zu beschweren. Die Entwicklung eines Betriebssystem- mit-Office-kompatiblen-Büroanwendungen-Ökosystems sollte ja mittels Vibe Coding deutlich einfacher geworden sein, und im Vertrieb bekäme man Rückenwind durch Diskussionen um Digitale Souveränität. Who knows, evtl. ist die Schwarz Gruppe schon mit sowas am Start.

Werden wir irgendwann komplett eigenständige europäische Ableger von Crowdstrike, PAN, Cisco etc. sehen, um weitere Nachteile bei hiesigen Ausschreibungen (insbesondere bei Vergaben von öffentlichen Auftraggebern) aufgrund des Headquarters in den USA und Datenschutzbedenken zu vermeiden? Wäre ja über Spin-Offs und Lizenzvereinbarungen mit den US-Pendants möglich.

Nach vermutlich detaillierter Schutzbedarfsanalyse haben die USA ja (fast) die Finanzierung des CVE-Programms (MITRE) gestrichen. Ehrlich gesagt: Wenn wir alle mal einen etwas kleineren Stand auf der RSA oder it-sa buchen würden, könnte die Pflege der CVE/CWE/NVD Datenbank oder der jetzt neuen ENISA EUVD auch locker über ein Konsortium von Cybersecurity-Anbietern gestemmt werden, und das Geld wäre besser angelegt. Wenig schutzbedürftig erschien wohl auch die CISA, bei der jetzt 30-40% der Stellen abgebaut werden sollen.

SentinelOne hingegen bekommt kostenlose Publicity durch das Weiße Haus – vielleicht gibt das ja dem Europageschäft einen ähnlichen Boost, wie für die VW Elektrofahrzeuge aufgrund des weitverbreiteten Boykotts gegen Tesla/Musk.

Wo wir gerade bei MITRE vorbeigekommen sind: Je nach Fachgebiet lohnt es sich vermutlich, mal in folgende Veröffentlichungen reinzuschauen:

- Emulationspläne der ATT&CK-Tests: Mit Detailinformationen, um die Labortests selbst durchführen zu können => Da kann man sich also für Pen Tests / Red Teamings / PoCs von EDR/SIEM inspirieren lassen

- Beispiele für Erkennungsregeln: Mit Systematik und Erklärungen, wie sich die Erkennung von Angriffstechniken wie RPC Calls, Dateidownloads, LSASS Memory Dump etc. möglichst spezifisch, schwierig zu umgehen und mit wenig False Positives verbessern lässt

Was ist los bei Rapid7? Trotz Marketing -und Vertriebsausgaben von 32% (vs. R&D von 16%) liegt das Umsatzwachstum nur bei 9% auf ~750 Mio. EUR. Die Anzahl der Firmenkunden liegt zwar um beachtliche 12.000 herum, stagniert aber nahezu. Der Aktienkurs ist vom All time High um mehr als 80% eingebrochen und ein aktivistischer Investor (JANA Partners) eingestiegen. Letztes Jahr gab es eine Restrukturierung, offenkundig mit Erfolg, denn die Firma ist wieder profitabel. Aber es zeigt sich eben wieder mal: Mit Microsoft, Crowdstrike, Palo Alto, Splunk/Cisco etc. auf die Dauer mitzuhalten, ist nicht vergnügungssteuerpflichtig. Allein das Budget für Werbung ist bei Crowdstrike mit ~120 Mio. USD/Jahr sechsmal so hoch wie das von Rapid7. Und um mit einem Microsoft Bundle aus Azure, E5 + Defender Suite preislich kompetitiv zu sein, müssen die EDR Wettbewerber inzwischen „Geld mitbringen“, um einen Kollegen zu zitieren.

Je mehr ich über Data Security (DSPM, DLP, DDR) und Hersteller wie Cyera, Rubrik, Varonis, Keepit etc. lerne, desto mehr stellt sich mir die Frage, warum das jedes Unternehmen oder einzelne öffentliche Stellen wie Krankenhäuser individuell organisieren und betreiben müssen. Die Klassifizierung von Daten nach DSGVO, HIPAA oder PCI-DSS ist doch übergreifend gültig. Ebenso die notwendigen Vorhaltezeiten. E2E Verschlüsselung und Maskierung der Daten zwischen Anwendungen kann zentral einfacher vereinheitlicht und auf dem Stand der Technik gehalten werden. Und die Wirksamkeit der eingesetzten DLP-Lösung durch jedes einzelne Unternehmen sicherzustellen und zu testen, erscheint unfassbar aufwändig und fehleranfällig. Selbiges gilt für die Prüfung, ob alle Daten rechtzeitig gelöscht wurden. Eigentlich wäre das doch ideal für (europäische?) Cloud-Dienstleister, um es übergreifend für Kundengruppen zentral als Add-On von Storage und Compute anzubieten, oder? Andere Meinungen natürlich gerne.

Nach den KI-Agenten und deren Vorzügen bzw. -Fallstricken sind die Foren und Blogposts jetzt voll mit Meldungen zu MCP (Model Context Protocol). MCP ist ein offener Standard und wird von genau diesen KI-Agenten genutzt, um auf Daten und Schnittstellen von Tools zuzugreifen. Die Anzahl von MCP Servern nimmt daher global schnell zu. Und selbstverständlich können die MCP-Zugriffe von Angreifern missbraucht und müssen somit u.a. durch Filterung der Anfragen, Maskierung von Rückmeldungen sensibler Daten, Autorisierung von Konfigurationsänderungen an den MCP-Servern und Verwaltung der Tokens, die von den Agenten für das Einloggen an Systemen genutzt werden, geschützt werden. Wer auf der Suche nach Bad Practice Beispielen ist, wird bei Damn Vulnerable MCP Server fündig.

Auch interessant: Crowdstrike bietet jetzt ein PAM-Modul, inkl. Secret-Vault, dynamischen Zugriffsberechtigungen und Session Recording. Das war ja bisher eher die Domäne von CyberArk, OneIdentity, Delinea und BeyondTrust o.ä. Hier wird also die Plattform/Suite weiter ausgebaut.

M&A Corner:

- KKR will die deutsche Datagroup übernehmen, das Angebot liegt bei ungefähr 1x Umsatz und damit ca. 30% über der Marktkapitalisierung vor Angebot. Könnte auch ein Thema für Cancom oder Bechtle werden (hier halten allerdings die Gründerfamilien jeweils noch große Anteile) – die Börsenkurse der deutschen Systemhäuser sind vergleichsweise niedrig, während sie z.B. für große indische Player wie Tata oder Infosys mit Sicherheit eine attraktive Ergänzung wären: Synergien auf der Einkaufsseite ggü. großen Vendoren und gleichzeitig lokale Präsenz.

- Allurity (Cybersecurity VC Fonds / Plattform aus Schweden) übernimmt OneVinn (Beratung + MDR auf Microsoft Stack)

Und selbstredend noch ein paar Notizen aus Anbietergesprächen:

Appomni:

- US-Anbieter für SaaS-Security, d.h., Konfigurationsmanagement (SSPM) und Anomalieerkennung / UEBA / ITDR

- ~230 MA, Referenzkunden u.a. Google, Pfizer, Barclays, Novo Nordisk, Storz, Ifco

- Deployment als SaaS, für EU Kunden in Frankfurt gehostet

- Typische Anwendungen für die Überwachung: M365, Workspace, Hubspot, Salesforce, ServiceNow. Für SAP leider bisher nur SuccessFactors und Ariba möglich, kein Hana.

- Auch hier wieder der Grundgedanke: Ersatz von periodischen Reviews (1x/Jahr o.ä.) durch kontinuierliche Prüfung von Vorgaben und Zugriffen. Aber: Appomni hat keine Schreibrechte, d.h., nur Alarmierung bei Abweichungen von Policies wie z.B. MFA, keine automatische Änderung der Einstellungen im Sinne Systemhärtung

- Natürlich integriert mit allen gängigen Identity- und PAM-Lösungen. Die Enforcement der Policies kann dann über Entra, CyberArk etc. ausgelöst werden

- Normalisierung und Vorfilterung der SaaS Logs für SIEM

A-Lign:

- Amerikanischer Anbieter für Security- und Compliance-Audits: Mehr als 400 Auditoren, > 5000 SOC2 Audits durchgeführt, in EU vorrangig ISO- und C5-Audits, also Wettbewerb zu TÜV, DEKRA, PwC, EY, KPMG etc.

- Mehrere Tausend Kunden, u.a. American Express, Procter+Gamble, AON, WTW, Siemens Medical, Eviden, ING, London Stock Exchange

- Auditoren für EMEA Kunden sitzen vorrangig in Bulgarien

- Nach eigener Aussage deutlich günstiger als die Big 4, aber in USA schon mit ähnlicher Glaubwürdigkeit. Brand Awareness in Europa natürlich noch ausbaufähig.

Triovega:

- Hersteller von OT/IIoT-Lösungen und Softwareentwicklung aus Lübeck (nice!)

- Gibt es schon seit ~25 Jahren, ~80 MA, gehören inzwischen zu Viega. Ca. 30 Unternehmenskunden, u.a. VW und Dräger

- Patentierte Lösung deckt Funktionen von Segmentierungs-Firewalls, bidirektionaler Protokollkonverter (z.B. zwischen Modbus oder SMBv1 auf der OT-Seite und OPC-UA oder SMBv3 auf der IT-Seite) und sicherer Fernzugriff ab

- Deployment: Container auf Server, keine Agenten auf OT Zielsystemen

- Wird auch als Managed Service angeboten

- Zertifiziert nach IEC 62443 4-1, neben TISAX u. ISO27001

Hackrate:

- Bug Bounty Management, Vulnerability Disclosure Management und Pen Test Anbieter aus Ungarn

- Ca. 3400 Pen Tester / Researcher, die die Plattform nutzen; ca. 25 Unternehmenskunden

- Besonderheit: Dazu gibt es einen Layer 7 Gateway („Hackgate“) als on prem Appliance or SaaS, der folgende Hauptfunktionen hat:

- Aufzeichnung der Tests

- Strukturierte Qualitätsprüfung beim Test von Webanwendungen erlaubt, z.B., welche OWASP Risiken bei welchen Assets im Scope geprüft wurden

- Vergleich der Testdauer mit dem gebuchtem Zeitkontingent

- Feedback an Pen Tester zu Effizienz und Effektivität im Vergleich zur Benchmark

- Und natürlich kann über den Gateway der Zugriff der Tester technisch eingeschränkt werden

- Bei der Vorstellung hatte ich den Eindruck, dass das Leben als Pen Tester immer schwieriger wird – die Messlatte wird jeden Tag höher gelegt. Zum Glück gibt es natürlich auch immer mehr Open Source Tools zur Unterstützung wie z.B. „Document my Pentest“, um Berichte automatisiert anhand der beobachteten Testschritte zu erstellen.

Elisity:

- US Anbieter für Netz(mikro)segmentierung (IT, OT / IoMT), hat mich an Zero Networks, Color Tokens oder die Mikrosegmentierung von Akamai erinnert

- Ca. 100 Kunden, u.a. GSK und einige andere Pharmaunternehmen

- Flexibles und gleichzeitig umfassendes Deployment: Lokale VM, die mit Switches/Routern/FW/OT NIDS o.ä. verbunden ist, SaaS und lokale Agenten auf Switches

- Policies können auf Basis des bisher erkannten Netzverkehrs in einer Anlernphase, oder anhand von logischen Merkmalen (ähnliche Geräte, Standorte o.ä.) vorgeschlagen und dann vom Kunden angepasst werden

- Integration mit Identity-Provider => Policies + Conditional Access auf Nutzerebene möglich

- Falls der Kunde Application Layer Firewalls einsetzt, können die Regelwerke auch entsprechend granular angepasst werden

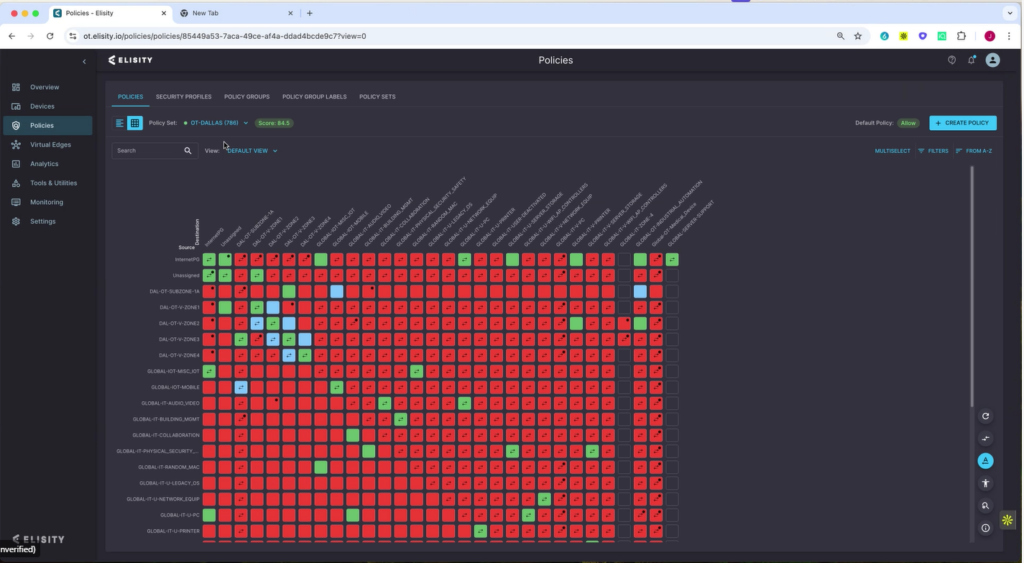

- Schicke Übersicht der Netzsegmente mit tatsächlich möglichen Verbindungen (s. Screenshot)

Wie immer: Fragen, Anregungen, Kommentare, Erfahrungsberichte und auch gegenläufige Meinungen oder Richtigstellungen gerne per Email. Dito für Abmeldungen vom Verteiler.

Für die Leute, die den Marktkommentar zum ersten Mal weitergeleitet bekommen haben: Hier kann man sich bei Interesse anmelden oder das Archiv durcharbeiten.

Viele Grüße

Jannis Stemmann