Hallo zusammen,

garantiert kennen alle die OWASP Top10 Risiken in den jeweils neuen Variationen. Google ist offenkundig gelungen, die Software-Entwicklung von Web Apps gleichzeitig sicher und für Entwickler bequem zu gestalten – und das dann noch hochproduktiv: Die Anzahl gefundener XSS-Schwachstellen bei Gmail, GCP, Gemini etc. konnte damit trotz eines immer lukrativer werdenden Bug Bounty Programms von > 100/Jahr auf < 1/Jahr gesenkt werden.

Entscheidend dabei: Die Automatisierung des Entwicklungsprozesses dahingehend, dass unsicheres Coding nahezu unmöglich wird (kennen die fertigungsnahen Leute unter uns bestimmt als „Poka-Yoke“). Mindestens die Hälfte der technischen Details zu Trusted Types, XSRF Protection, Strict CSP, Cross Origin Policies etc. in den Beiträgen habe ich nicht verstanden. Trotzdem hier eine Tabelle mit ein paar Beispielen, die als Struktur für die Einschätzung des Reifegrads bzgl. Secure Software Development nützlich sein kann:

Skalierbarkeit | Schwachstellen vermeiden | Neuen Code ohne Schwachstellen generieren | Bestehenden Code im Nachhinein absichern | Verantwortlichkeit |

|---|---|---|---|---|

Niedrig | In der einzelnen Applikation | Kein Prozess | Schwachstellen beheben, nachdem sie gemeldet worden sind | Entwickler |

Mittel | In Client / Server Frameworks | Security Reviews, SDLC / Secure Coding Training für Entwickler, Doku | Internes Security Team erkennt Fehler, Entwickler fixt die Schwachstellen | Entwickler |

Hoch | Sichere APIs | Dazu noch sichere APIs | Entwickler + Security Engineers | |

Sehr hoch | Browser, CI/CD Tool Pipeline | Entwicklungsumgebung (Framework/Guardrails) lässt nur sicheren Code zu | Automatische nachträgliche Änderungen (mit Nachverfolgung der Abdeckung) | Security Engineers |

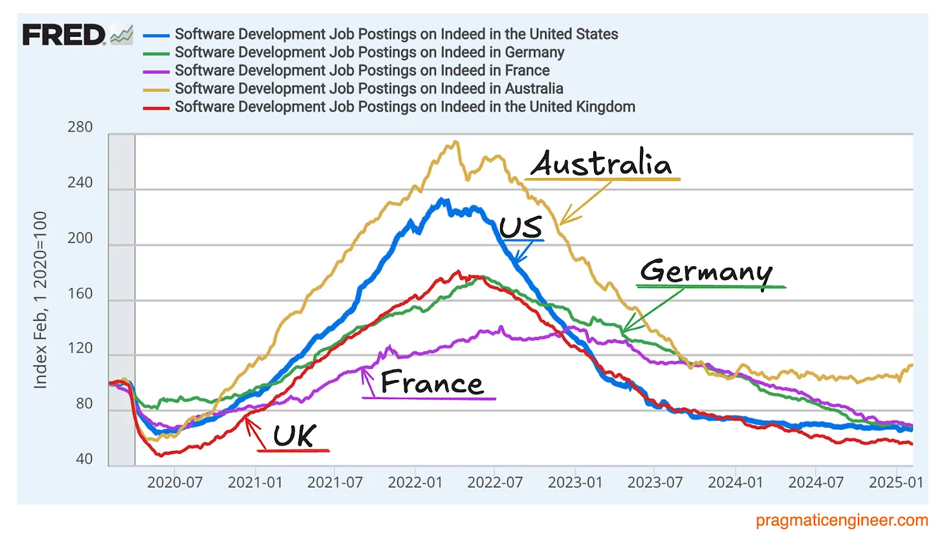

Sorgt KI schon für Kahlschlag bei Software-Entwicklungsjobs? Die Anzahl offener Stellen für Programmierer ist seit dem Peak 2022 um 50-70% eingebrochen – egal ob in den USA, Deutschland oder Australien (s. Chart anbei, Quelle: Indeed / FRED / PragmaticEngineer). Der Rückgang ist gravierender als bei anderen Jobkategorien, also anscheinend unabhängig von der generellen Konjunktur. Macht auch Sinn: Bei Routineaufgaben von SW-Entwicklern geht es ja um die Interpretation von Text (Anforderungen seitens Product Owner) und die Erzeugung von Text (Code) auf Basis von vielen Beispielen (öffentliche Code Repositories mit Dokumentation). Dass die KI das gut kann, wissen wir inzwischen alle.

Gleiches gilt ehrlicherweise auch für Manager und Managementberater aus meiner Sicht: Nach ~25 Jahren Erfahrung auf dem Gebiet erlaube ich mir mal die Behauptung, dass in den meisten Lebenslagen keine genialen Geistesblitze gefragt sind, sondern die Anwendung von Good Practices und gesundem Menschenverstand nach „wenn…, dann…“ Schema. Zum Glück, sonst wäre ich nämlich immer noch Praktikant in einer Würstchenbude. Selbst bei komplexen M&A Themen gibt es inzwischen soviele Fallbeispiele, dass ein gut trainiertes KI-Assistenzsystem mit Sicherheit bessere Vorschläge machen kann als der durchschnittliche Berater oder Abteilungsleiter.

Was wird bleiben, immer gebraucht und gut bezahlt werden: Verantwortung für Ergebnisse.

Dazu kommt für Führungspersonal dann natürlich noch Konfliktlösung in der zwischenmenschlichen Problemzone und endlose Verhandlungsrunden („Abstimmung“) an den Schnittstellen der Orgchart-Boxen verschachtelter Unternehmensbürokratien. Die Partner bei McKinsey, BCG und Bain werden ebenfalls weiter benötigt werden – Als Sales Maschinen, Sündenböcke und für den Stempel externer Validierung. Also, meine Prognose: Einstiegsmöglichkeiten bei Managementberatungen und Inhouse Consultancies werden zurückgehen, mittlere Führungsebenen weiter weggekürzt, Führungsspannen erhöht. Amazon hat das Memo schon bekommen und gerade das Minimum der Direct Reports von 6 auf 8 angehoben.

Im Gegenzug gibt es aber viele Business Cases, die bisher wirtschaftlich nicht tragfähig waren, aber die durch die geringeren Entwicklungs- und/oder Betriebskosten plötzlich aufgehen. Jeder von uns kennt z.B. Features in Anwendungen, bei denen sich die Entwicklung bis dato nicht gelohnt hat, weil es Spezialfälle für wenige Kunden sind. Die KI erlaubt also eine höhere Individualisierung von Produkten, Demokratisierung von Spezialwissen und generell auch eine höhere Wertschöpfung pro Mitarbeiter.

Daher vermute und hoffe ich im Moment, dass KI wie alle anderen bahnbrechenden technischen Entwicklungen davor (Telefon, Radio, Auto, Computer, Roboter, Internet, Smartphones…) Gewinner und Verlierer am Arbeitsmarkt, aber unter dem Strich einen positiven Wohlstandseffekt für die meisten von uns erzeugen.

Auf dem immer unterhaltsamen Mysecurityevent in Köln war diesmal u.a. NIS-2 ein Diskussions-Thema, ein paar Stellungnahmen von CISOs zu Umsetzungsprojekten:

- Man kann die Betroffenheitsprüfung durch Rechtsanwälte vornehmen lassen oder sich das auch einfach sparen und annehmen, im Zweifelsfall betroffen zu sein. Oder man kann dem BSI auch melden, dass man der Meinung ist, nicht betroffen zu sein.

- Hauptaufwandstreiber bisher war die Abbildung von Legal Entities zu unterschiedlichen Anforderungen (!) in den europäischen Ländern. Daneben musste die Auskunftsfähigkeit bei Audits (Dokumentation) wesentlich verbessert, Vertragsanpassungen bei den meisten Partnern/Lieferanten eingefordert, Awareness-Trainings für die GF und Prozesse für die Meldungen eingeführt werden.

- Die Early Reports binnen 24 h wurden unterschiedlich umgesetzt – beispielsweise über bestehende Abläufe für Notfälle (Manager on Duty) oder für Pre-Approvals bei einigen Einheiten.

- Was ist der Schwellwert, ab dem gemeldet werden muss, und ab wann zählen die 24 h? => Meldung ist nur notwendig, falls die essenziellen Leistungen der Organisation signifikant beeinträchtigt wurden. Zeit zählt ab Erkennung des Incidents durch die betroffene Organisation.

- NIS-2 als Sargnagel für einige kleinere Einheiten, die schon auf der Kippe standen: Die Umsetzung hätte die Fixkosten soweit erhöht, dass ein Merger oder die Schließung wirtschaftlicher war

- Niemand war der Meinung, dass NIS-2 zu einer merklichen Anhebung des Security-Niveaus geführt hat.

- Armis (OT Anomaliedetektion) übernimmt Otorio und bietet damit in Zukunft auch on premise Deployment und sichere Fernzugriffe

- Jamf (MDM für Apple Geräte) übernimmt den IAM-Anbieter Identity Automation, die wohl stark im Bereich Education in den USA sind

- Der deutsche Cyber-Assekuradeur Cogitanda ist pleite, wurde aber in einem Asset Deal von der DGC (Full Service Cybersecurity Anbieter inkl. SOC, Incident Response, Pen Tests etc., ca. 100 MA, Sitz in Flensburg) übernommen. Assekuradeure kümmern sich um Vertrieb und Vertragsgestaltung der Policen. Die eigentliche Deckung wird aber von Versicherungen im Hintergrund übernommen, in diesem Fall u.a. die Württembergische u. die Sparkassenversicherung.

- Skybox (Schwachstellen- und Firewallmanagement) wurde trotz hohen Fundings (~300 Mio. USD) und Jahresumsatzes (~ 500 Mio. USD) aufgrund schwachen Wachstums liquidiert. Tufin hat sich vorher noch das Kundenregister gegönnt, aber wollte wohl weder Mitarbeiter noch Entwicklung oder Supportverträge übernehmen.

- Wir haben uns die OT Security Produkte SINEC Security „Inspector“, „Monitor“ und „Guard“ angeschaut (können alle separat gekauft werden)

- Inspector:

-

- Asset Discovery, Schwachstellenidentifikation + Malware Scans (aktive Scans)

- Beruht auf Nessus, Nmap, McAfee Virus-Scanner und einige weitere OT-spezifische („Siemens Siesta“) für Modbus, HART-IP, BACNet, CodeSys etc., alle in einer gemeinsamen Bedienoberfläche

- On prem Installation

- Nicht für Produktivumgebung gedacht, sondern für Inbetriebnahme / Wartung, Abnahmetests

- Monitor:

-

- Network Intrusion Detection System (Signaturbasiert, Regelbasiert + Baselining/Anomalieerkennung), d.h., ähnlich Claroty, Nozomi, Dragos, Armis etc.

- On prem Sensoren (bisher nur mit Siemens-HW-Appliance) über Spiegelports an Switches + VM für Auswertung

- Asset Discovery (passiv, ergänzt durch vereinzeltes Active Probing, allerdings sehr eingeschränkt) und darüber Schwachstellenzuordnung

- Graphische Darstellung des erkannten Netzwerks mit Verbindungen

- Guard:

-

- Schwachstellenmanagement, d.h., Aufgabendefinition und -Nachverfolgung bis hin zur Fortschrittsmessung

- Priorisierung nach Kundenrisiko (nicht nur nach CVSS) – notwendig dafür sind aber manuell durch den Bediener einzutragende Einschätzungen zu z.B. Zonenkritikalität. Ausnutzbarkeit (über EPSS) wird leider noch nicht berücksichtigt, steht aber auf der Roadmap.

- Inventare können eingelesen oder andere Scanner integriert werden (kein Scan-Tool in der Lösung)

- SaaS only

- Als Option gibt es noch ein signaturbasiertes NIDS (das dann mit on prem Sensor)

- Begleitende Services für Evaluierung bis hin zu 24/7 Überwachung werden bereits angeboten bzw. befinden sich im Rollout

- Backup & Recovery („Cyber Resilience“), ca. 6500 Kundenorganisationen, Referenzkunden in DACH u.a. Mann+Hummel, Schaltbau, Steiff, Knauf, ZF, die EZB. Global u.a. GSK, Pepsico, Honda, NVIDIA

- Ransomware Recovery Warranty bis zu 10. Mio USD (proportional zum Backend-Datenvolumen nach Komprimierung/Deduplizierung, d.h., nur 250k USD bei 250 TB), falls bei Angriff die Wiederherstellung nicht erfolgreich ist. Terms+Conditions lesen sich für mich vernünftig, beispielsweise muss natürlich die Immutability-Einstellung erfolgt sein. Monatliche Konfigurations-Checks erfolgen durch Rubrik => auch das macht ja Sinn. Allerdings scheint die Ausgleichszahlung in Österreich und der Schweiz noch nicht angeboten zu werden.

- Speicher: Appliances (on prem oder als Cloud Data Vault), eigenes Dateisystem

- Dateien im Backup sind durchsuchbar

- Bei jedem Backup werden nicht nur die Daten, sondern auch Metadaten gesichert und auf Entropie-Auffälligkeiten und Malware gescannt

- Automatische Wiederherstellungstests in Testumgebung anhand von Workflows (Reihenfolge der Recovery)

- Gute Azure/M365-Integrationen via API-Calls ohne Agents (Microsoft ist Investor)

- Management von Tape Libraries als 2. oder 3. Kopie möglich

- Deutscher Anbieter für präventive Endpunktsicherheit, ca. 70 MA

- Ca. 1300 Kundenorganisationen (von klein bis groß), Fokus auf DACH-Raum, Referenzen z.B. Bechtle, ElringKlinger, FEV und mehrere Klinikverbünde

- Deployment on prem oder SaaS. Agent auf jedem Gerät, damit dann auch offline voller Schutz. Common Criteria EAL3+-zertifiziert

- Kernmodule: Device + Application Control, also Alternative zu Windows USB Control / Applocker, Threatlocker, Netwrix und natürlich auch Features bei vielen AV/EDR-Lösungen

- Schwachstellenscanner als Alternative zu Tenable etc.. In Verknüpfung mit der Applikationskontrolle ist dann (manuell) eine Einschränkung der Ausführung möglich

- Reaktionsmöglichkeiten wie z.B. automatisiertes Herunterfahren von Rechnern, die bestimmte Schwachstellen aufweisen

- Dazu noch Tools zur Systemhärtung, u.a. Management der Windows Firewalls oder Bitlocker (anstatt von GPOs). Vorteil neben geringerem Admin-Aufwand natürlich auch die auditsichere Nachweise z.B. durchgehender Festplattenverschlüsselung in einem bestimmten Zeitraum

- Anbindung an gängige ITSM- / SIEM-Systeme etc.

- Kostenlose Testversion kann einfach über die Webseite heruntergeladen werden => Bei Interesse einfach mal ausprobieren

- Naheliegend wäre aus meiner Sicht eine Weiterentwicklung, um Betriebssysteme gem. CIS-Benchmarks usw. zu härten (ähnlich FB Pro)

- Schwäbisches Familienunternehmen mit IAM Lösungen und Beratungsservices, Fokus v.a. Customer Identity Management (CIAM)

- Ca. 150 MA, ~250 Kunden, darunter Hornbach, Conrad, Die Bayerische Versicherung, ein paar Banken und sogar indische Startups

- Workflows zu Berechtigungsanfragen können je nach Anwendungsfall sehr individuell angepasst und automatisiert werden

- Adaptives MFA, passwordless Login etc.

- Punkten nicht nur mit DSGVO, sondern auch über niedrige Preise => Lohnt sich auf jeden Fall, bei Bedarf mal anzuschauen