21. - 22.

April 2026 | Start um 09:00 Uhr

12 +

Speaker

15 +

interaktive sessions

Unser Security Days Speaker

Diese inspirierenden Speaker haben die Security Days 2025 zu einem Erfolg gemacht. Unser Lineup für 2026 folgt in Kürze!

Cyber-Bedrohungslage: Wie gefährdet ist unsere deutsche Wirtschaft wirklich?

Untertreibungen wie „Warum sollten wir im Fokus von Angreifern stehen – wir sind doch gar nicht so wichtig!“ lenken nicht von der stark unterschätzten Attraktivität unseres eigenen Unternehmens ab. Auch Familienunternehmen sind mittlerweile Ziel von Cyberangriffen…

Katharina Sook Hee Koch

Senior Officer

Bundesamt für Sicherheit in der IT

Florian Brandner

Global Information & Cybersecurity Director

PUMA SE

Das Sicherheits-ABC war gestern. Mit dem Cyber LPA (Leitlinien, Richtlinien, Bewusstsein) zur Cyber-Strategie 5.0:

Ohne einen aktuellen Plan bleibt jede Sicherheitsstrategie ein Flickenteppich. Erfahren Sie, wie Leitlinien, Richtlinien und Bewusstsein die Grundlage einer stabilen Cyber-Strategie bilden – und warum alles andere nur schlecht gemachtes Infosec-Theater ist.

Benjamin Bachmann

CISO

Bilfinger SE

Bald werde ich kein Cyber-Defense-Team mehr haben!

Erfahren Sie, warum eigene Cyber-Defense-Teams bald der Vergangenheit angehören werden. Erfahren Sie, wie professionelle Managed Services, automatisierte Playbooks und neue Technologien Hacker effizienter und kostengünstiger abwehren können. Werfen wir gemeinsam einen Blick in die Zukunft!

Dr. Daniel Brettschneider

CISO

Miele & Cie. KG

Stefan Würtemberger

Executive Vice President Information Technology

Marabu GmbH & Co. KG

Sandrina Rath

Head of IT Audit, Compliance & Software Asset Mgmt.

ZF Friedrichshafen AG

Schutz der empfangenden Seite

Industrie und Wirtschaft sind mehr oder weniger die empfangende Seite von Cyberangriffen. Eine aktive Verteidigung ist – vorerst – keine Option, und eine passive Verteidigung überlässt dem Gegner die Initiative, die Wahl und den Zeitpunkt sowie die Methoden. Wie können wir effizient und effektiv mit dieser Situation umgehen?

Dr. Christoph Peylo

Chief Cybersecurity Officer

Robert Bosch GmbH

Inés Atug

Head of Security Threat

HypoVereinsbank

Daniel Fai

Director, Information Security Leader DACH

Procter & Gamble Company

Regulierungsdschungel: KRITIS-Anforderungen vs. Vergaberecht im öffentlichen Sektor

Erfahren Sie, wie Sicherheitsanforderungen für KRITIS und das Vergaberecht im öffentlichen Sektor in Einklang gebracht werden können.

Dabei greifen wir auf Erfahrungen und Erkenntnisse aus dem Alltag zurück.

Andreas Brnjic

Teamleiter Team Security Operations

Universitäsklinikum Freiburg

Regulierungsdschungel: KRITIS-Anforderungen vs. Vergaberecht im öffentlichen Sektor

Erfahren Sie, wie Sicherheitsanforderungen für KRITIS und das Vergaberecht im öffentlichen Sektor in Einklang gebracht werden können.

Dabei greifen wir auf Erfahrungen und Erkenntnisse aus dem Alltag zurück.

Dr. Martin Wolf

Business Continuity Manager Beauftragter für Informationssicherheit

Radeberger Gruppe

Regulierungsdschungel: KRITIS-Anforderungen vs. Vergaberecht im öffentlichen Sektor

Erfahren Sie, wie Sicherheitsanforderungen für KRITIS und das Vergaberecht im öffentlichen Sektor in Einklang gebracht werden können.

Dabei greifen wir auf Erfahrungen und Erkenntnisse aus dem Alltag zurück.

Max Gutberlet

IT Security Manager

Rotkäppchen-Mumm Sektkellereien GmbH

Unsere Security Days Partner

...unsere Speaker auf Provider Seite

Cybersicherheit für KMU’s

Cyberangriffe werden immer häufiger, vielfältiger und schwieriger zu erkennen, während die damit verbundenen finanziellen Risiken steigen. Die größte Herausforderung – insbesondere im KMU-Bereich – besteht darin, über das erforderliche Fachpersonal für diese Aufgabe zu verfügen. Dazu gehört ein ganzheitlicher Ansatz, der neben gängigen Methoden wie der kontinuierlichen Überwachung bestehender Systeme und Daten über ein SOC auch die Schwachstellenanalyse und -behebung, die Überwachung und Analyse der Bedrohungslage sowie die Schulung interner Mitarbeiter umfasst.

Als erweiterte Workbench für IT-Sicherheit bietet Ihnen Arctic Wolf genau die Ressourcen, die Sie benötigen, um Ihre Sicherheitslage umfassend und individuell flexibel auf die nächste Stufe zu heben. Erfahren Sie, wie unser Team aus persönlichen Sicherheitsspezialisten Sie unterstützen kann.

Daniel Dilg

Senior Presales Engineer

Arctic Wolf

Hochkomplex, hochwirksam: Warum ein SOC keine einfache Lösung ist

Ein Security Operations Center (SOC) bietet rund um die Uhr Schutz durch

die Integration komplexer Technologien und Fachkenntnisse aus verschiedenen Bereichen. Es erfordert eine ständige Anpassung an neue Bedrohungen. Hochkomplex, aber unverzichtbar: Erfahren Sie, warum ein SOC die entscheidende Lösung für Ihre IT-Sicherheit ist.

Robin Dillmann

Sales Coordinator

8com GmbH & Co. KG

Beschleunigen Sie Ihre Verteidigung! Angriffserkennung

und -abwehr im Netzwerk mithilfe von KI

Die Open NDR-Plattform von Corelight bietet eine integrierte generative KI-Funktion, mit der Sicherheitsanalysten die MTTD beschleunigen können.

Der Ansatz von Corelight besteht darin, KI dort einzusetzen, wo sie die Produktivität unserer Kunden bei ihren täglichen Schönheitsbehandlungen steigern kann.

Und dies auf eine Weise, die sowohl verantwortungsbewusst als auch sicher im Hinblick auf den Datenschutz unserer Kunden ist.

Marc Honore

Inside Sales Representative

Corelight

Incident Response: Warum jede Sekunde zählt

Und dies auf eine Weise, die sowohl verantwortungsbewusst als auch sicher im Hinblick auf den Datenschutz unserer Kunden ist.

Sandro Bachmann

Senior Incident Responder

InfoGuard AG

Proaktive Sicherheitsstrategien für Ihr Unternehmen – Erfahren Sie, wie DriveLock Bedrohungen neutralisiert, bevor sie entstehen!

Cyberangriffe sind heute ausgefeilter und hartnäckiger denn je – und Ihre Verteidigungsstrategie muss es auch sein! In dieser Präsentation erfahren Sie, wie DriveLock präventive Cybersicherheitsmaßnahmen auf ein neues Niveau hebt und wie intelligente Kombinationen aus Allow-Listing, Application Behavior Control und Device Control Angriffe neutralisieren, bevor sie stattfinden. Wir zeigen Ihnen auch, wie Endpunkte und Daten durch proaktive Sicherheitsstrategien und benutzerfreundliche Richtlinien geschützt werden, ohne die Produktivität einzuschränken.

Machen Sie den nächsten Schritt in Sachen Prävention: Sicherheit beginnt heute – bevor der erste Angriff gestartet wird!

Falk Trümner,Kevin Limburger

Principal PreSales Consultant,Senior Sales Manager

DriveLock SE

Stärken Sie Ihre Cybersicherheit“ im Zeitalter der künstlichen Intelligenz

KI-Technologien revolutionieren die Cybersicherheit und machen

Sicherheitsprodukte immer effektiver. Der Hype und die rasante Verbreitung von LLM-Systemen bringen jedoch neue Herausforderungen mit sich. Erfahren Sie in dieser Präsentation, wie wir diesen Herausforderungen begegnen und unsere Sicherheit fit für die Zukunft machen können!

Carsten Hoffmann

Sr. Manager Systems Engineering

Fortinet

Echtzeit-Cloud-Sicherheit mit Cortex Cloud

Sicherheitsverletzungen treten auf, wenn Sicherheitsteams nicht schnell genug Zusammenhänge erkennen können. Stellen Sie sich jedoch eine Welt vor, in der der Laufzeitkontext in Friedenszeiten Entscheidungen zur Cloud-Sicherheit beeinflusst und sicherstellt, dass Schwachstellen und andere Risiken priorisiert werden, bevor sie zu aktiven Bedrohungen werden. Durch Automatisierung werden dann kritische Probleme geschlossen und Risiken behoben, bevor Angreifer sie ausnutzen können.

Stellen Sie sich gleichzeitig SOC-Teams vor, die den vollständigen Überblick haben – die nicht nur einen laufenden Angriff sehen, sondern auch die Cloud-Schwachstellen, die ihn ermöglicht haben. Durch die Zuordnung von Laufzeitinformationen zu Cloud-Risiken werden Untersuchungen schneller, präziser und mit realen Angriffspfaden verknüpft.

Cortex Cloud verändert die Gleichung und setzt neue Maßstäbe für Einfachheit und Effektivität. Von der intelligenten Priorisierung, die Millionen von Sicherheitsbefunden verwaltet, bis hin zur Automatisierung, die die Behebung von Schwachstellen optimiert, können Unternehmen die Kontrolle zurückgewinnen.

Rainer Singer

Manager Solutions Consulting Germany

Palo Alto Networks

IT-Betrieb nach der Wende – Widerstandsfähigkeit gegenüber großflächigen Krisen und Konflikten

Ausgehend von einem kurzen Überblick über die Risikosituation in Deutschland werden die notwendigen Bausteine für eine umfassende Resilienzstrategie diskutiert, um den IT-Betrieb in Krisen- oder Konfliktsituationen aufrechtzuerhalten.

Michael Strobl

Associate Director Security Consulting

Kyndryl

Gefährliche Transparenz – Warum Indikatoren für

Kompromittierung und forensische Ergebnisse schützenswert sind

Erfolgreiche Cyberangriffe verunsichern nicht nur das eigene Unternehmen, sondern auch Dritte wie Dienstleister und Partner. Die Flut von Anfragen während der Bearbeitung des Vorfalls kann den Neustart erheblich behindern. Aufgrund dieser zusätzlichen Belastung werden sensible Informationen wie Indikatoren für Kompromittierung, forensische Erkenntnisse und Informationen zum detaillierten Angriffsablauf oft undifferenziert weitergegeben.

Warum stellt dies ein Risiko dar? Wie können Sie sich darauf vorbereiten? Und welche Informationen können Sie sicher weitergeben?

Kira Groß-Bölting

Deputy Head of CSIRT

G DATA Cyberdefense AG

Managed Detection and Response: Angriffe erkennen, bevor es zu spät ist

Wie lassen sich moderne Cyberangriffe wirksam stoppen, wenn die Ressourcen begrenzt sind und die Angriffsfläche wächst? Erfahren Sie, wie die richtige Kombination aus Technologie und menschlichem Fachwissen Bedrohungen rund um die Uhr erkennen und beseitigen kann.

Roland Meier

Specialist Sales Manager MDR

CrowdStrike

Mit externen SOC-Services gegen NIS2 und KI-gesteuerte Angriffe

Angesichts aktueller Herausforderungen in der IT-Sicherheit wie NIS2 und KI-gesteuerten Angriffen stoßen viele IT-Abteilungen an ihre Grenzen, da Sicherheitstools rund um die Uhr von Fachpersonal bedient werden müssen. Wir zeigen Ihnen, wie Sie Ihre IT-Sicherheit zukunftssicher und widerstandsfähig machen können, welche Rolle Menschen und KI dabei spielen und wie Sie von einem Managed SOC Service profitieren können.

Michael Veit

Technology Evangelist

Sophos

Steigern Sie die Reife Ihres AppSec-Programms mit entwicklerfreundlichen SAST- und DAST-Tools.

Mathias Conradt

Principal Solutions Engineer

Snyk

Sitzung 1:

Wenn der CFO das Lösegeld zahlen würde…

Im ersten deutschen Cyber Experience Center von Orange Cyberdefense erlebt das Top-Management hautnah, wie sich ein Ransomware-Angriff anfühlt, welche Auswirkungen zu erwarten sind und welche Entscheidungen getroffen werden müssen. Götz Weinmann gibt Einblicke in das Cyber Experience Center und vermittelt den Teilnehmern einen Vorgeschmack darauf, was sie im Cyber Experience Center erwartet.

Session 2:

ThreatVision: Kill the Noise – mit Zuversicht

Threat Informed Defense in der Praxis: Unser Experte Götz Weinmann demonstriert anhand eines praktischen Beispiels, wie Sie mit einer guten Threat Intelligence-Plattform das Beste aus Ihrer Sicherheitsinfrastruktur herausholen können, was Threat Intelligence (TI) überhaupt ist und warum TI immer Teil von Sicherheitsdienstleistungen sein sollte. Möchten Sie loslegen? Bringen Sie Ihren Indicator of Compromise (IoC) zum Vortrag mit und hören Sie live, was unsere CERT-Experten dazu zu sagen haben…

Götz Weinmann

Senior Business Development Manager

Orange Cyberdefense Germany

Autonome Cybersicherheit: Wie KI Bedrohungen in Echtzeit erkennt

erkennt und neutralisiert

Mit immer raffinierteren Angriffen, die auch KI nutzen,

stossen immer mehr traditionelle Sicherheitslösungen an ihre Grenzen. Aber autonome

KI-Systeme versprechen auch eine schnellere und effektivere Erkennung von Bedrohungen.

Aber sind sie wirklich zuverlässig? Wir werfen einen Blick

auf die Chancen, Herausforderungen und Anwendungsfälle aus der Praxis.

Andreas Mammitzsch

Enterprise Account Manager

SentinelOne

Thorsten Jakoby

Director Technology Expertise

Novatec GmbH

To an end with the Data Silos!

Zrinka Maslic

Solutions Architect

Kudelski Security

Josef Meier

Director Sales Engineering CEMEA

SentinelOne

Impressionen der Security Days 2025

Tickets

Jetzt Ticket für das Event sichern

Bitte haben Sie Verständnis dafür, dass wir keine Anbieter von Cybersicherheitslösungen als Teilnehmer akzeptieren.

Event Location, Anfahrt, Hotel Empfehlungen

So kommen Sie zu uns

Die folgenden Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

Für Anreisende mit dem Zug

Ludwigsburg ist von Stuttgart aus mit den S-Bahn-Linien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten zu erreichen. Vom Bahnhof sind es etwa 600 m bis zum Reithaus.

Sie können entweder zu Fuß gehen oder die Buslinie 420 vom Bahnhof bis zur Haltestelle am Forum nehmen.

Für Anreisende vom Flughafen Stuttgart

Ludwigsburg ist etwa 30 Kilometer vom Flughafen Stuttgart entfernt. Nehmen Sie die S-Bahn-Linien S2 oder S3 zum Stuttgarter Hauptbahnhof und dann die S4 oder S5 nach Ludwigsburg.

Unsere Hotelempfehlungen Sie können aus einer Vielzahl von Hotels rund um das Reithaus wählen und die Hotels mit unserem Hotelkontingent buchen:

- Nestor Hotel Ludwigsburg Contingent with the code: SD2026

- Campus Zwei Ludwigsburg

- HARBR. Hotel Ludwigsburg

Hier erhalten Sie Antworten

Häufig gestellte Fragen

Das Ticket kostet 300 €. Mit dem Code SECDAYS4FREE erhalten Sie Ihr Ticket kostenlos. Dieser Promo-Code ist begrenzt – first come, first served.

Nein, aber bitte melden Sie sich frühzeitig an, da die Plätze begrenzt sind.

Ja, das ist kein Problem. Kontaktieren Sie uns einfach unter cybercompare@bosch.com oder telefonisch unter +49 711 811-91494.

Nein, kommen Sie einfach so, wie Sie sich am wohlsten fühlen. Wenn Sie sich nicht sicher sind, was Sie anziehen sollen: Business Casual ist immer eine gute Wahl.

Die Türen öffnen um 08:00 Uhr für den Check-in. Die Veranstaltung selbst beginnt um 09:00 Uhr.

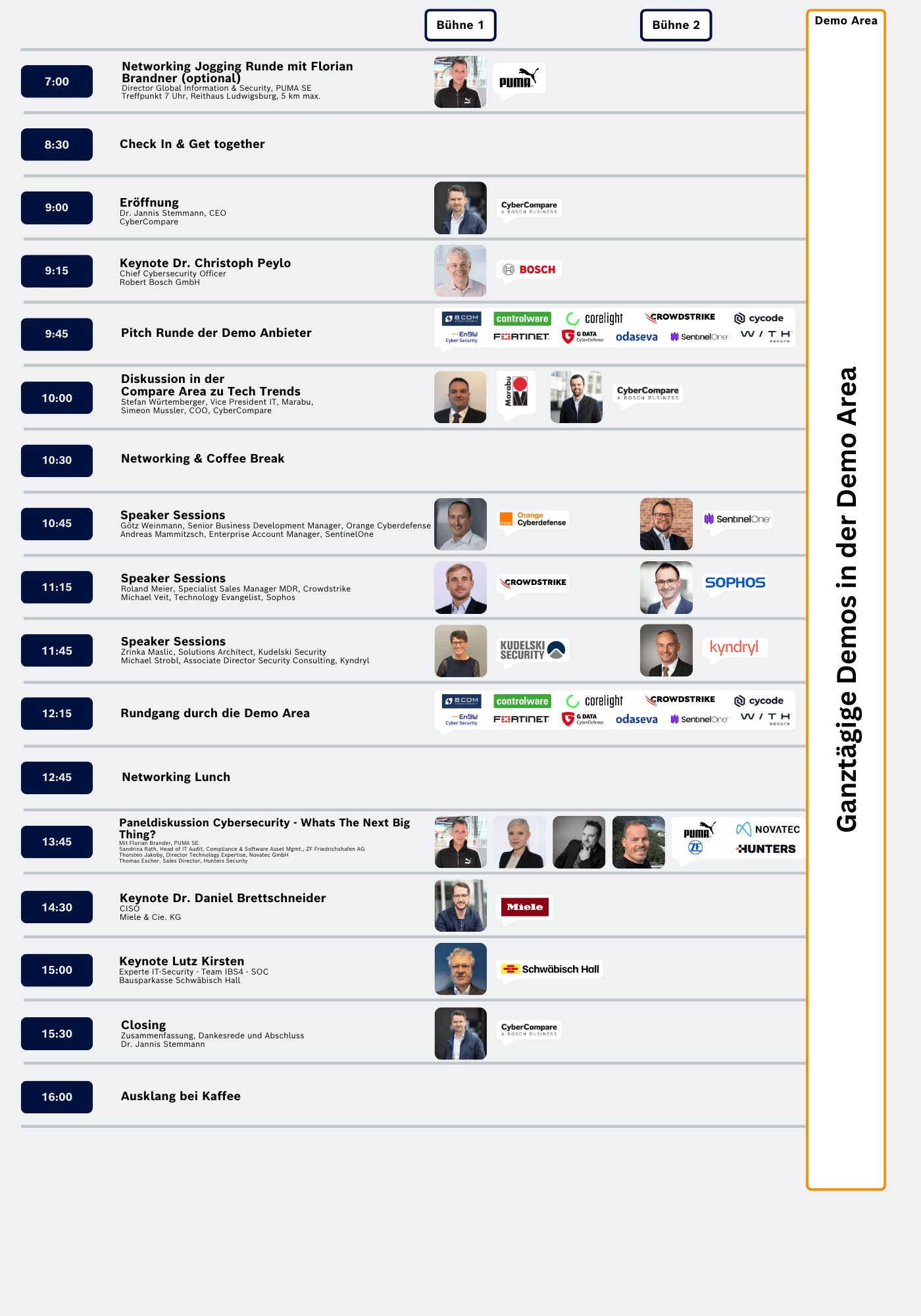

Yes of course. You can find the full agenda here.

ja.

Ja.

Sie können aus einer Vielzahl von Hotels rund um das Reithaus wählen und die Hotels über unser Hotelkontingent buchen:

- Nestor Hotel Ludwigsburg

Contingent with the code: SD2026 - Campus Zwei Ludwigsburg

- HARBR. Hotel Ludwigsburg

Nein, wir bieten keinen offiziellen Shuttle-Service an. Der Veranstaltungsort ist jedoch mit öffentlichen Verkehrsmitteln oder dem Taxi gut erreichbar. Vom Bahnhof Ludwigsburg sind es etwa 600 Meter zu Fuß zum Reithaus. Alternativ gibt es in der Region mehrere Taxi- und Fahrdienstanbieter.

Für Anreisende mit dem Auto

Folgende Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

Für Anreisende mit der Bahn

Ludwigsburg ist von Stuttgart aus mit den S-Bahn-Linien S4 (Richtung Marbach) und S5 (Richtung Bietigheim) in 12 Minuten zu erreichen. Vom Bahnhof sind es etwa 600 m bis zum Reithaus.

Sie können entweder zu Fuß gehen oder mit der Buslinie 420 vom Bahnhof zur Haltestelle am Forum fahren.

Für Anreisende vom Flughafen Stuttgart

Ludwigsburg ist etwa 30 Kilometer vom Flughafen Stuttgart entfernt. Nehmen Sie die S-Bahn-Linien S2 oder S3 zum Stuttgarter Hauptbahnhof, dann die S4 oder S5 nach Ludwigsburg.

Die folgenden Parkmöglichkeiten stehen gegen Gebühr zur Verfügung:

- Parkplatz am Karlsplatz

- Akademiehofgarage

- Rathausgarage

Da die Parkplätze begrenzt sind, empfehlen wir Ihnen, mit dem Zug anzureisen.

- Karlsplatz

- Bärenwiese

Plätze sind begrenzt

auf deutsch

nein.

nein

Alle Referenten und teilnehmenden Unternehmen finden Sie hier.

Ja.

Die Veranstaltung konzentriert sich auf aktuelle Trends und Herausforderungen im Bereich Cybersicherheit unter dem Motto „Strategie.Community.Exzellenz“.

Ja, natürlich! Vergessen Sie nicht, uns auf LinkedIn zu taggen :)

Für weitere Informationen wenden Sie sich bitte per E-Mail an cybercompare@bosch.com oder telefonisch unter +49 711 811-91494 an das CyberCompare-Team.